匿名科学上网教程:sing-box, overtls, OpenWrt

- 简单、高速、稳定的翻墙软件 overtls 安装、使用教程

- overtls + sing-box,分享一个比较完美的 sing-box 配置

- Tor 浏览器使用方法

- Tor 命令行 + singbox + overtls 实现匿名翻墙

- Cromite - 基于 Ungoogled-chromium,增强隐私性,集成 Ad block 的浏览器

- 翻墙资源

最好的 OpenWrt 路由器 shadowsocks 自动翻墙、科学上网教程

手把手教你路由器刷OpenWrt固件,自动穿越万里长城

本科学上网方案的特点

放弃建立被墙网站黑名单的方案吧,被墙的网站每天在增加,黑名单永远无法完善

大道至简,一劳永逸!

- 建立国内重要网站白名单,在国内进行dns查询

- 其他网站通过通过 shadowsocks 服务端进行dns查询

- 亚洲或国内的IP流量走国内通道

- 其他流量通过shadowsocks服务端转发

- 路由器屏蔽国内外的广告

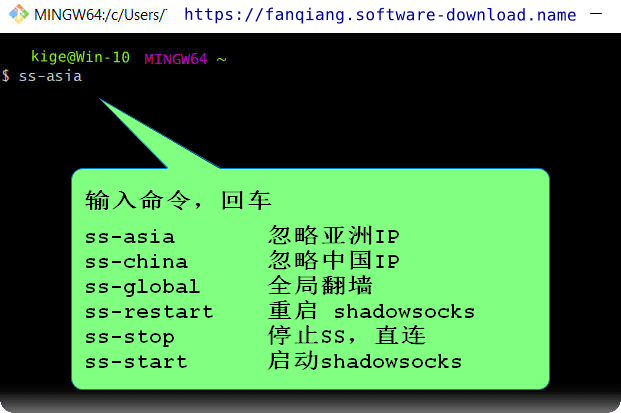

- 利用 Bash 一键切换翻墙模式

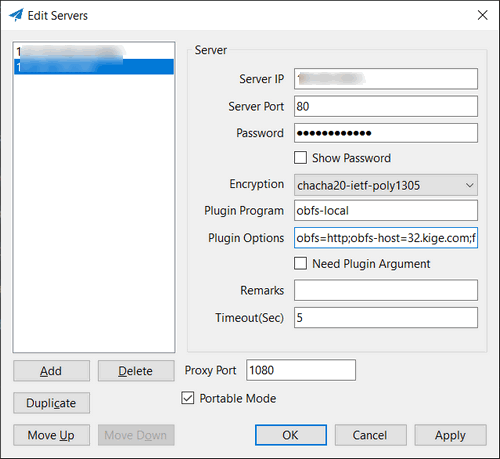

- Windows 电脑 Shadowsocks + Simple-obfs 科学上网教程

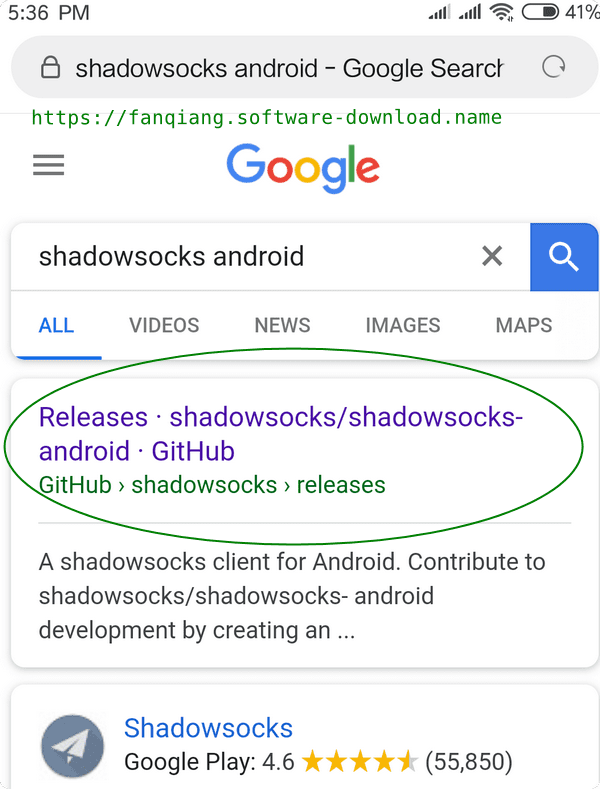

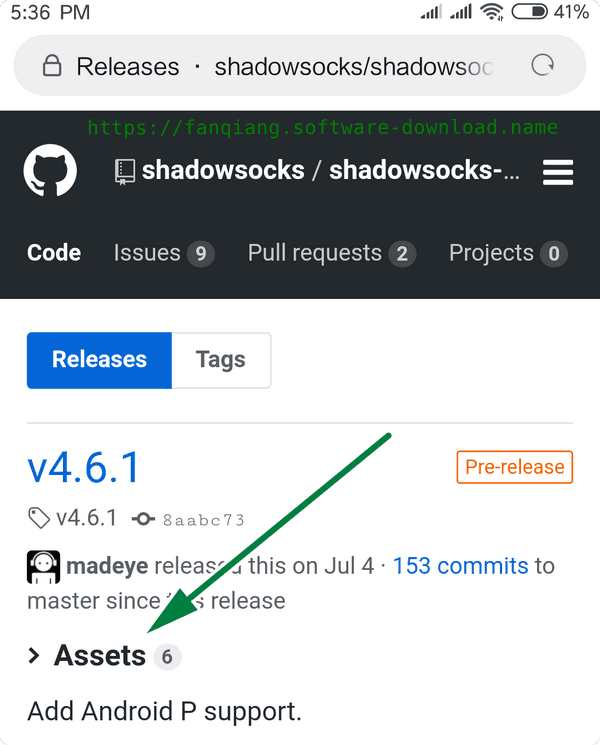

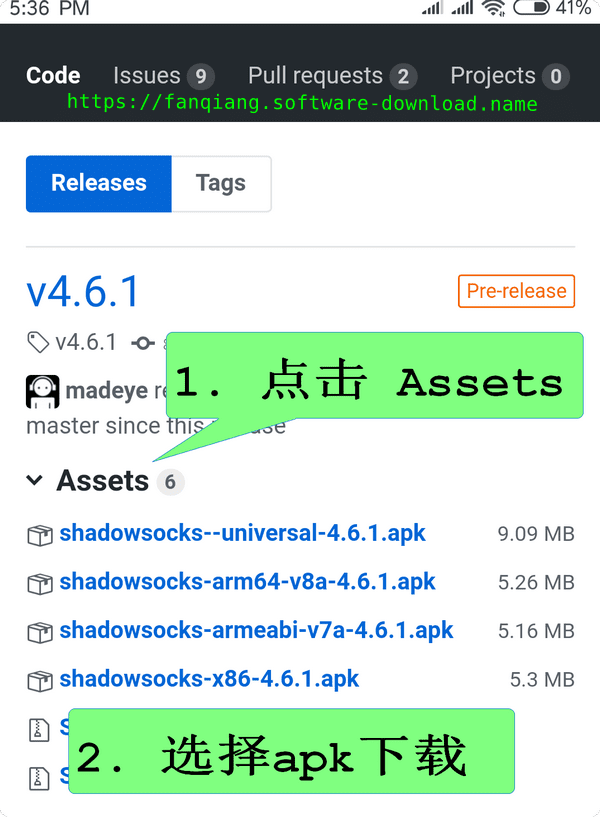

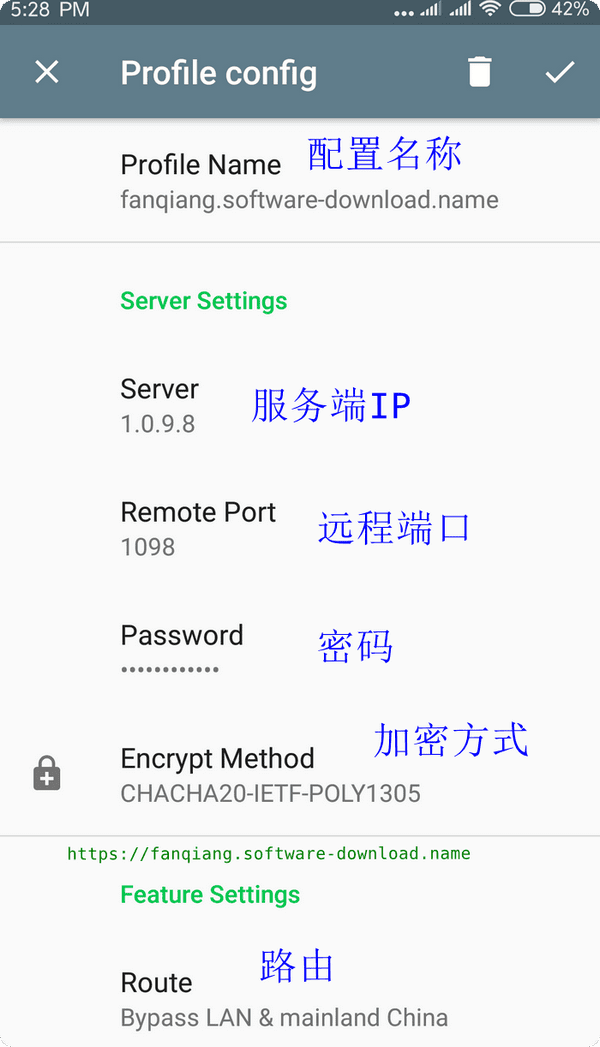

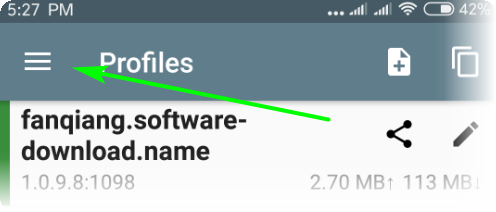

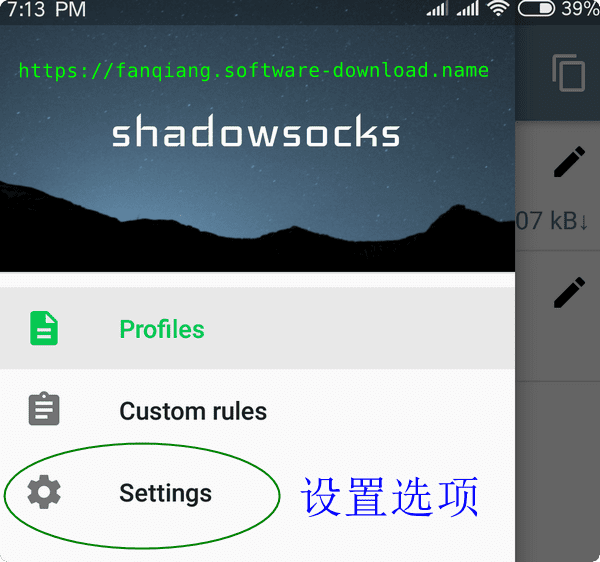

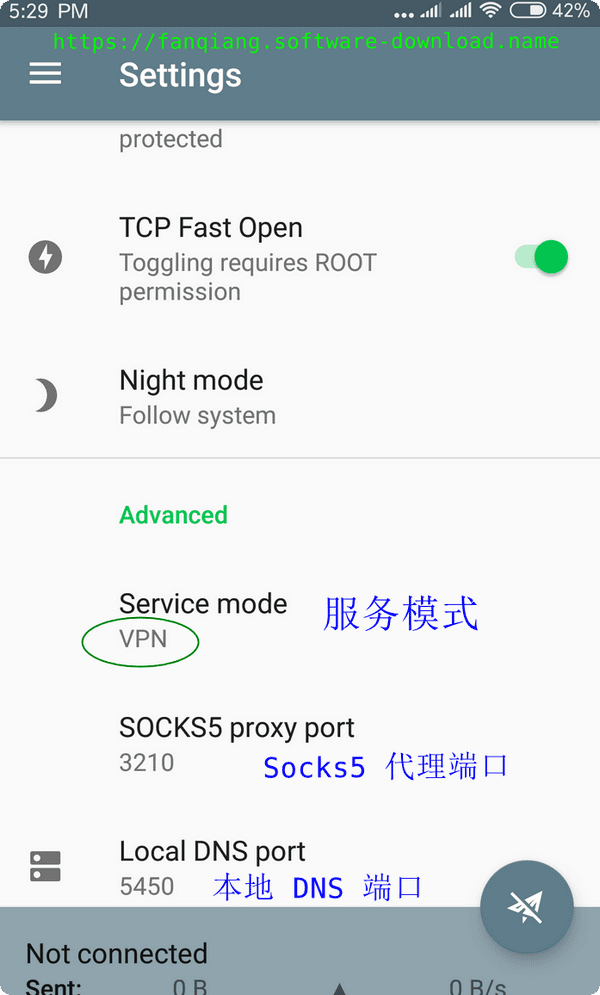

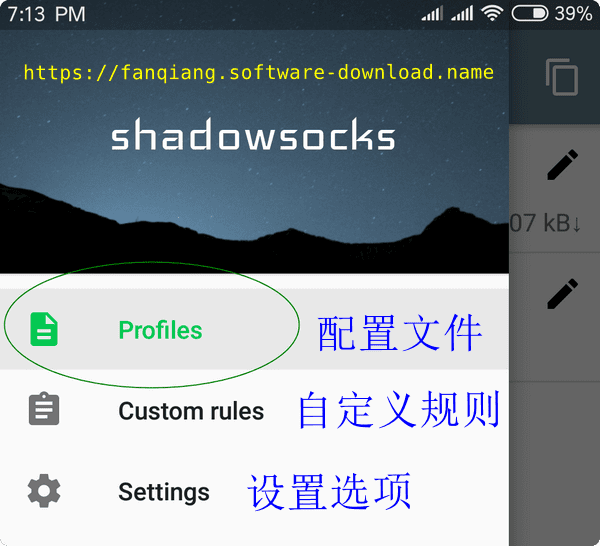

- Android 安卓手机安装 shadowsocks 科学上网教程

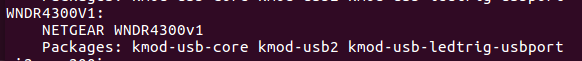

- 预编译翻墙固件的设置和使用 (WNDR4300为例)

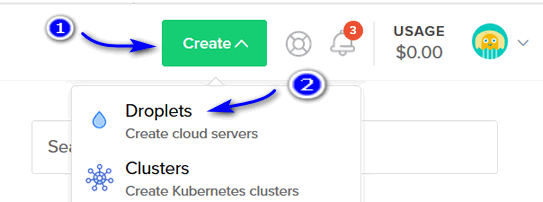

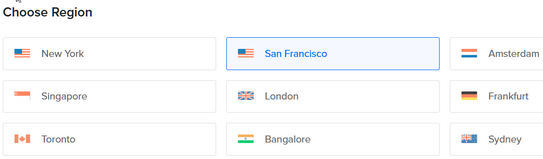

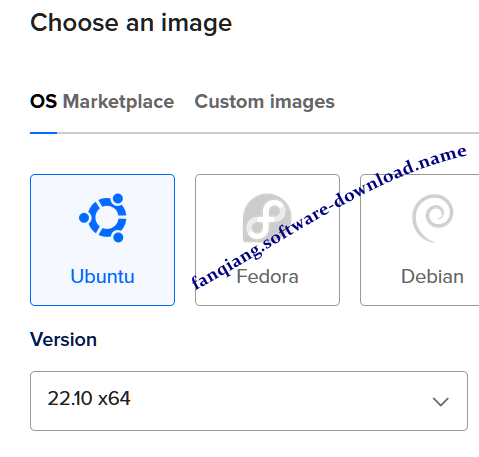

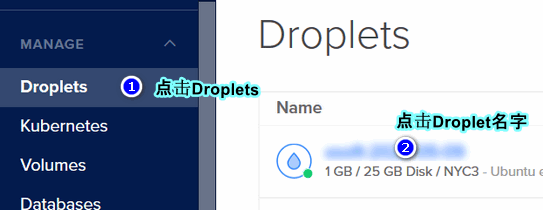

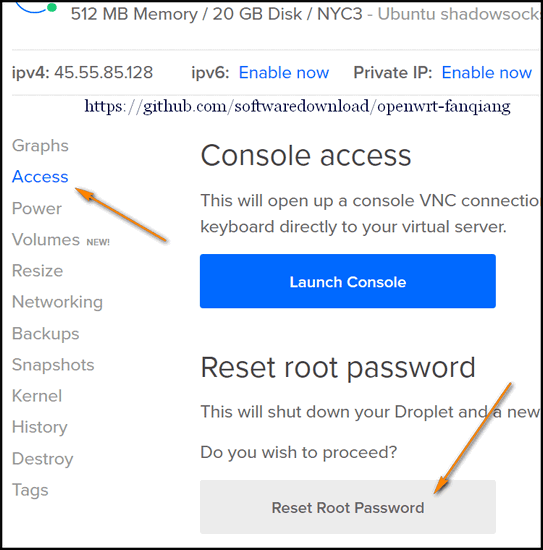

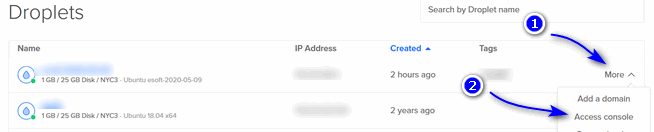

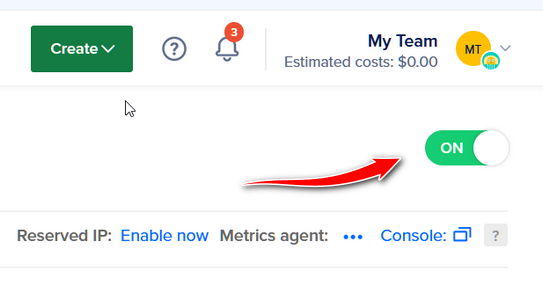

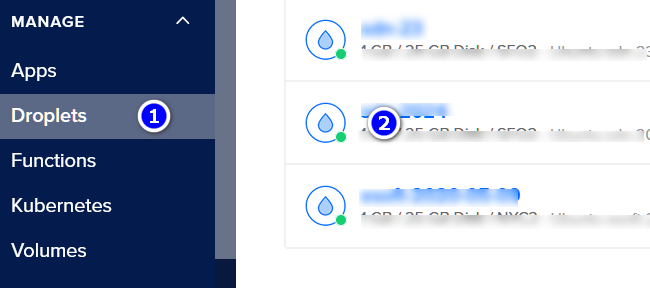

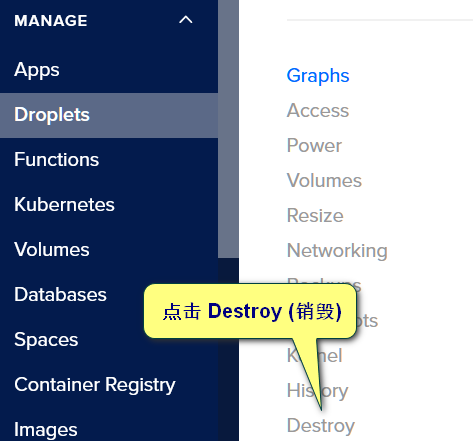

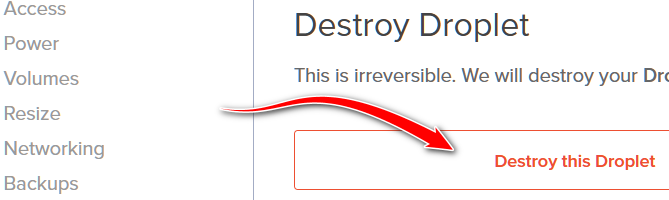

- Digital Ocean 创建VPS教程

- 有哪些翻墙软件

- 翻墙失败的原因分析

知识若不分享,实在没有意义

2014年6月 Dropbox壮烈被墙

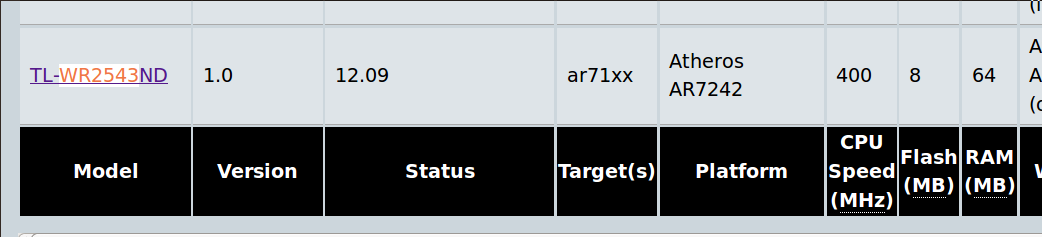

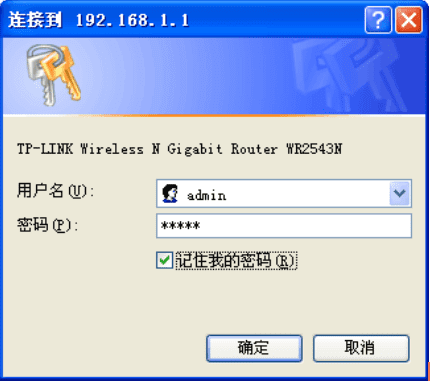

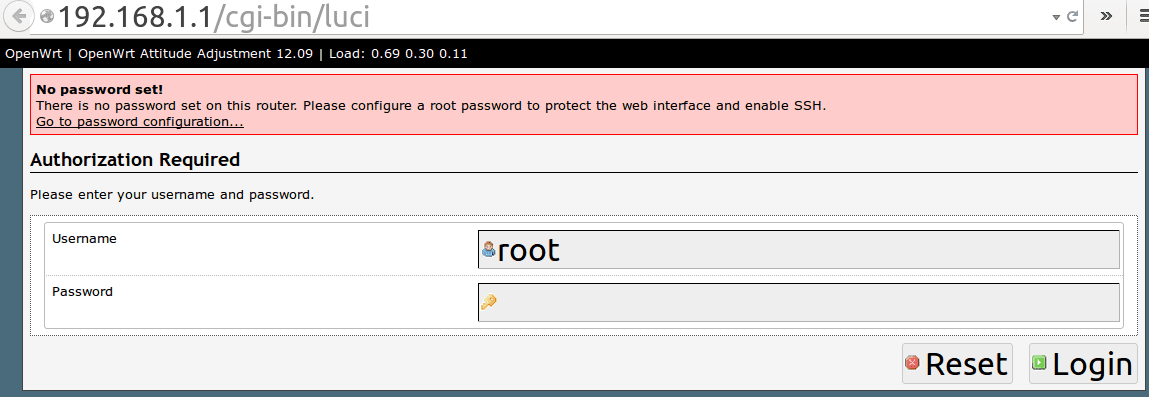

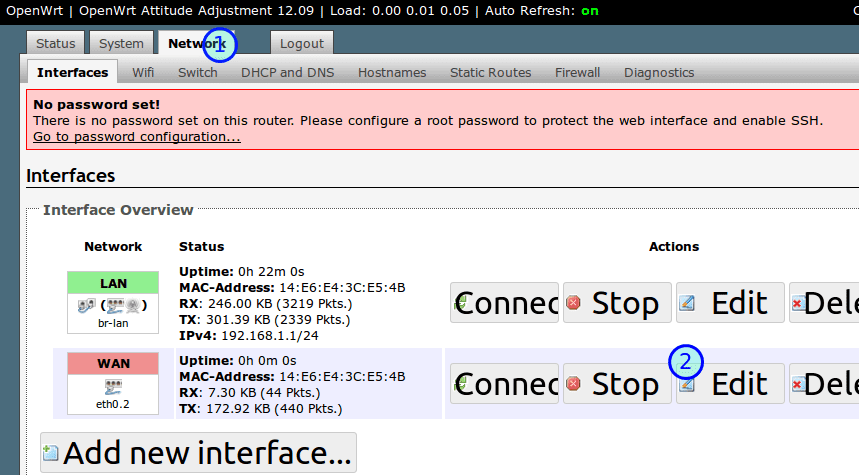

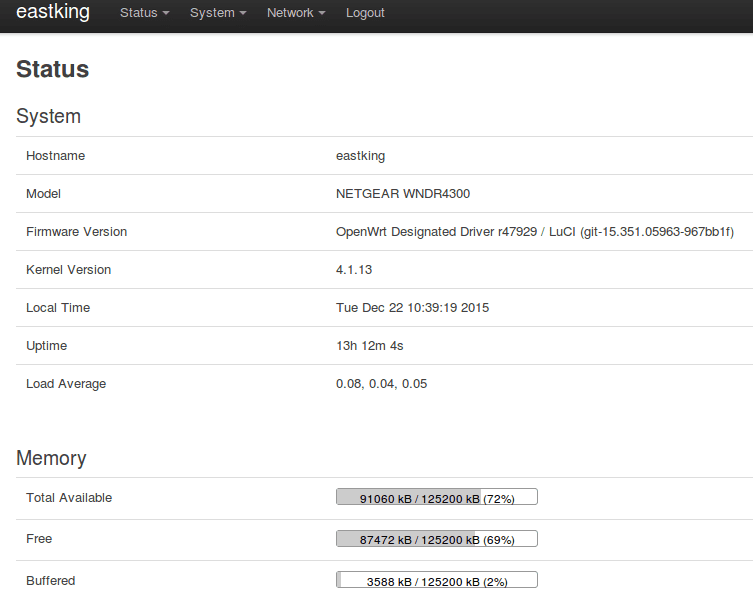

查资料发现,著名的开源路由器固件OpenWrt支持家里的路由器 TP-Link WR2543N V1 ,于是就给路由器安装了OpenWrt并设置为自动智能翻墙

再也没有打不开的网站了,自由的感觉真好: YouTube, twitter, FaceBook, Google...

什么是圣人,圣人就是得到和付出比较均衡的人:

- 天地生我,我敬天地

- 父母育我,我养父母

- 网上获得知识,网上分享知识

于是,花了许多天,查资料,写教程,调试固件,不知不觉一天就过去了

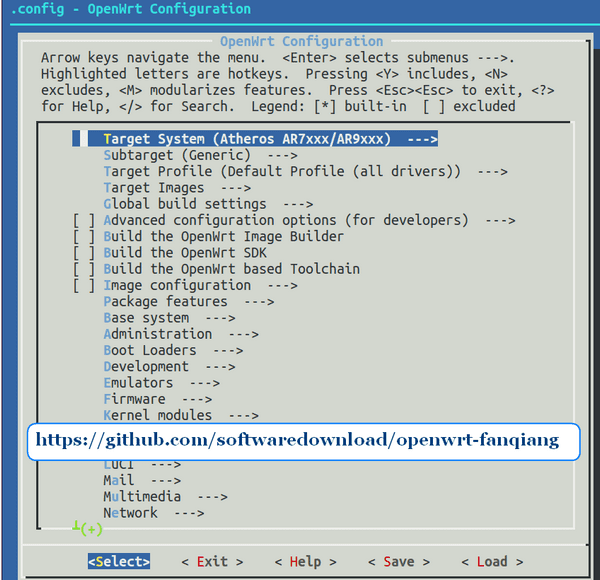

希望你应用本教程后,也把你的过程写下来,合并到这个项目中来: https://github.com/softwaredownload/openwrt-fanqiang

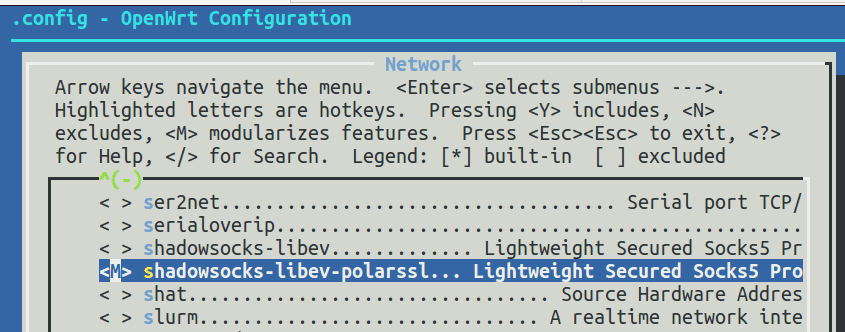

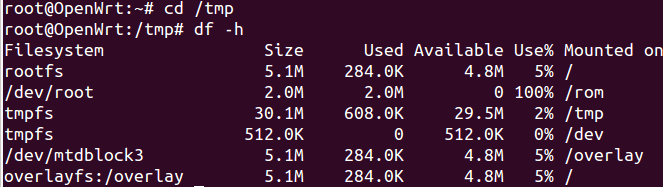

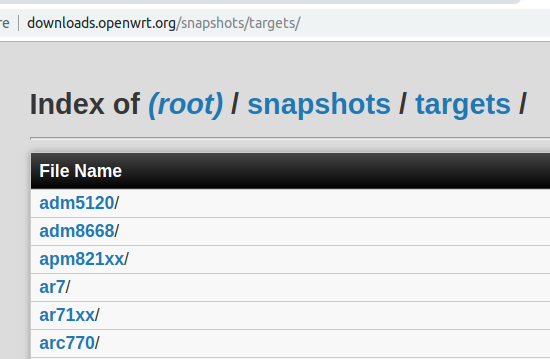

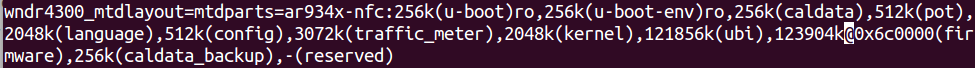

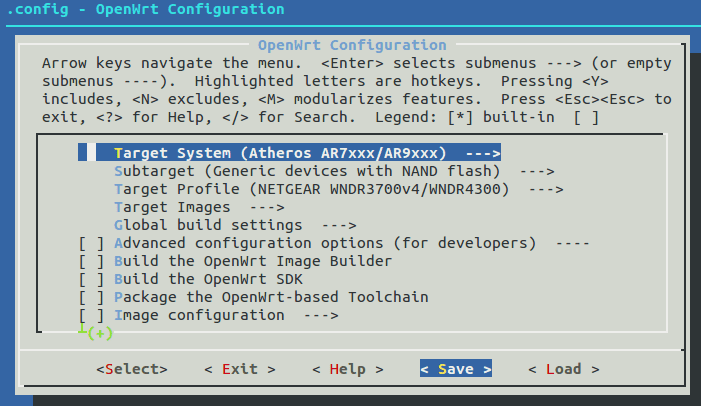

Linux下如何编译OpenWrt shadowsocks自动翻墙固件

- 首先把本项目clone到本地目录,如 ~/Downloads/openwrt-fanqiang

- 原始配置文件

- ~/Downloads/openwrt-fanqiang/openwrt/default 默认配置文件夹

- ~/Downloads/openwrt-fanqiang/openwrt/wndr4300 针对特定路由器型号的配置文件,此处以wndr4300为例

- 复制配置文件

- 本地建立配置文件目录,如 ~/Downloads/openwrt-wndr4300

- 复制默认配置文件夹下面的文件到 ~/Downloads/openwrt-wndr4300/ 下

- 如果有针对特定路由器的配置文件,也复制到~/Downloads/openwrt-wndr4300/,并覆盖同名文件

- 修改配置文件,编译后就直接可以用了。否则刷上固件后登录路由器再修改。主要修改:

- openwrt-wndr4300/etc/shadowsocks-libev/config.json

- openwrt-wndr4300/usr/bin/ss-firewall-asia

- openwrt-wndr4300/etc/uci-defaults/defaults

- 编译自定义固件,设置FILES=~/Downloads/openwrt-wndr4300

本项目规定的默认值

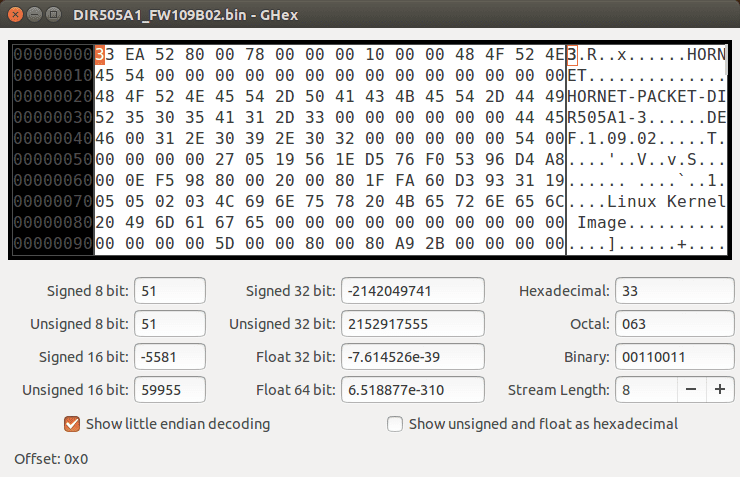

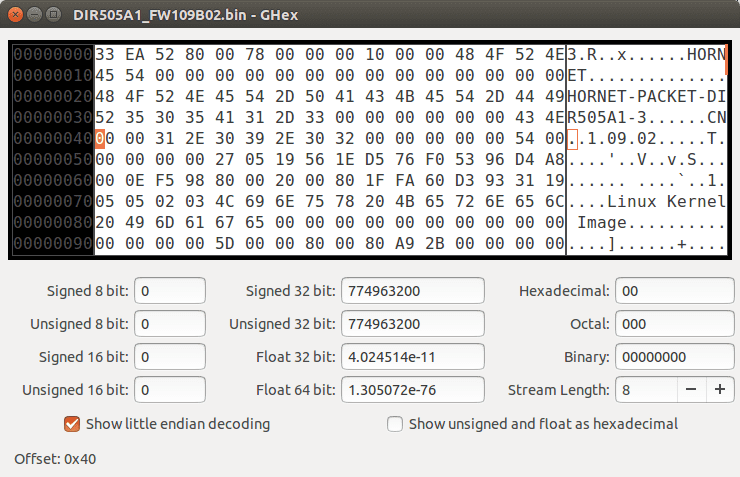

shadowsocks server: 1.0.9.8

shadowsocks server_port: 1098

shadowsocks local_port: 7654

shadowsocks tunnel_port: 3210

shadowsocks password: killgfw

root login password: fanqiang

WIFI password: icanfly9876

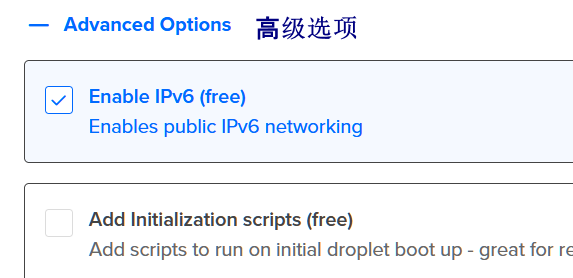

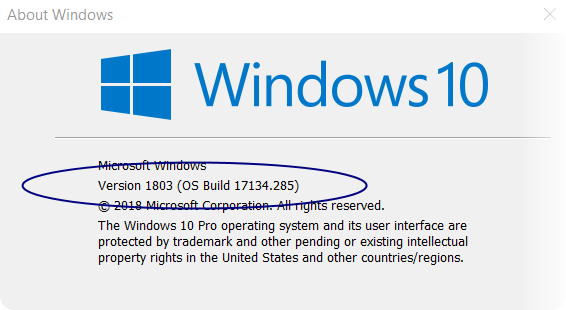

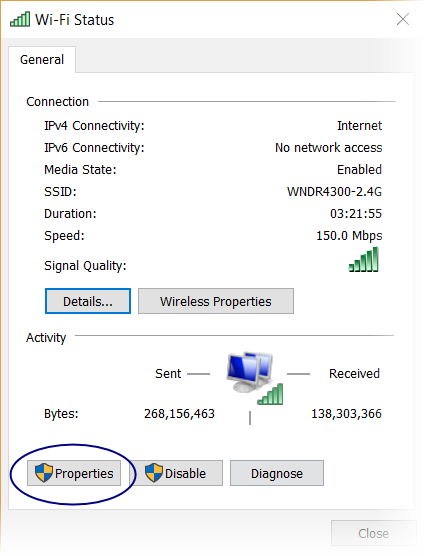

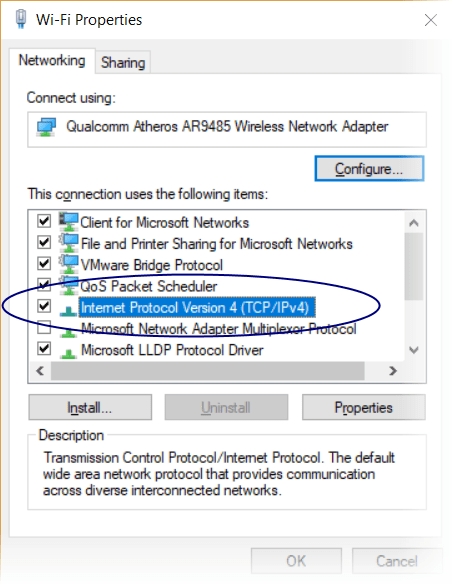

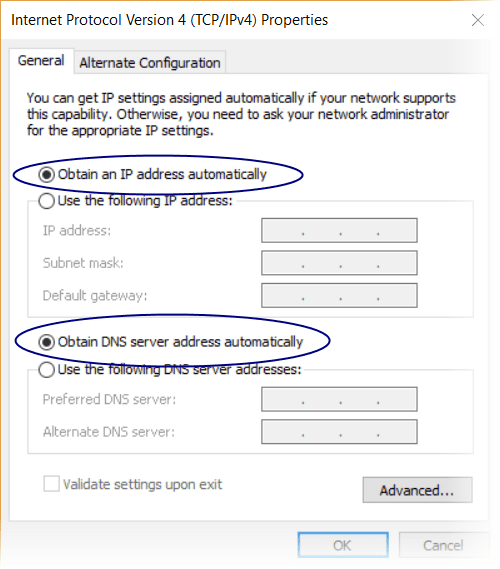

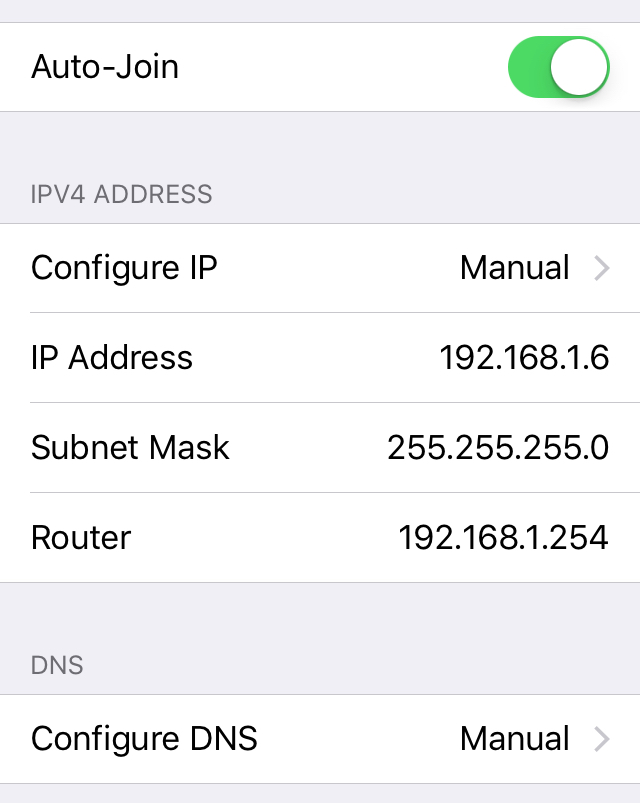

关于 IPv6

默认翻墙固件不支持IPv6

有的软件如 Dropbox 桌面客户端默认连接到服务端 IPv6 地址,ping dropbox.com 出来的是IPv6 地址, 可能导致客户端连接服务器失败,浏览器导航到 www.Dropbox.com 连接被重置 (可用 Mega 替代 Dropbox)

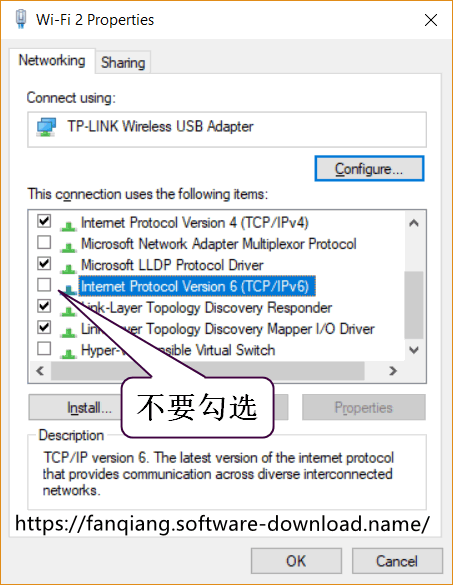

解决办法:网络连接的属性,不要勾选 Internet Protocol Version 6 (TCP/IPv6)

相关资源

-

Netgear WNDR4300 预编译翻墙固件,支持xchacha20-ietf-poly1305(2018-10-22): https://software-download.name/2015/netgear-wndr4300-openwrt-fanqiang-gujian/

-

shadowsocks-libev_3.2.0-1_mips_24kc.ipk, simple-obfs_0.0.5-3_mips_24kc.ipk (2018-10-22): https://software-download.name/2014/shadowsocks-libev-polarssl-ar71xx-ipk-latest/

-

史上最详细的OpenWrt路由器翻墙教程下载 PDF epub (2018-10) https://software-download.name/2014/fanqiang-jiaocheng/

-

Shadowsocks-libev Windows 客户端下载: ss-redir ss-tunnel obfs-local (2018-08 by cokebar) https://software-download.name/2018/shadowsocks-libev-windows-binary-download/

-

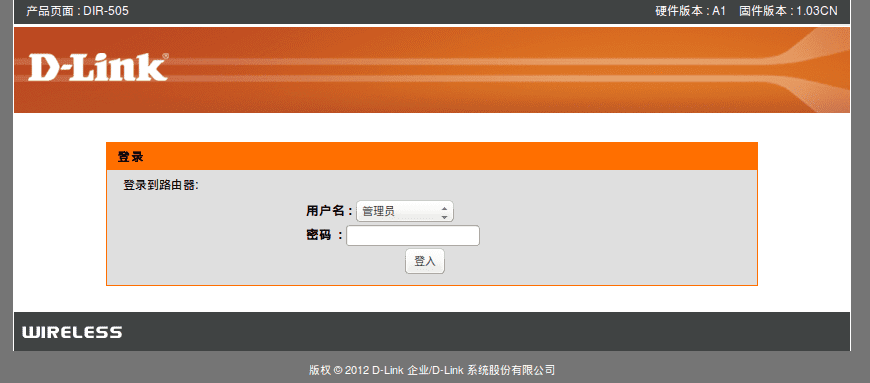

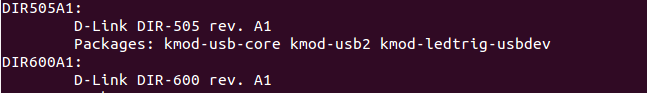

D-Link DIR-505 预编译翻墙固件 (2018-10-22): https://software-download.name/2014/dlink-dir-505-openwrt-fanqiang/

-

TP-Link TLWR2543 预编译翻墙固件 (2018-10-22): https://software-download.name/2014/openwrt-ar71xx-generic-tl-wr2543-v1-squashfs-sysupgrade-bin-with-shadowsocks/

在线阅读史上最详细的科学上网教程

- https://github.com/softwaredownload/openwrt-fanqiang/blob/master/SUMMARY.md

- https://fanqiang.software-download.name

Thanks to Easy Software Download for hosting the firmware

翻墙资源

推荐翻墙软件

- sing-box:新一代超强通用代理工具

- sing-box 官方文档

- sing-box 多种翻墙协议的配置示例

- sing-box 规则集:官方: geosite

- sing-box 规则集:官方 geoip

- sing-box 规则集:MetaCubeX sing/geo

- sing-box 规则集:Toperlock geosite

- sing-box 规则集:DustinWin

- sing-box 去广告:DustinWin

- sing-box 去广告:MetaCubeX

- sing-box 去广告:AdBlock_Rule_For_Sing-box

- sing-box 去广告:秋风广告规则. simple

- sing-box 去广告:Dreista AdGuard-DNS-Filter. 4 mon

- 米开朗基杨: sing-box 基础教程:sing-box 的配置方法和使用教程

- Overtls:SOCKS5 代理,通過 TLS 實現數據傳輸,支持 TCP 和 UDP 轉發。Rust

- V2Ray 模块化的代理软件包

- Gost:GO 语言实现的安全隧道

- Brook:A cross-platform programmable network tool

- Hysteria:powerful, lightning fast and censorship resistant proxy in Go

- NaïveProxy

- XX-Net 接力GoAgent

- trojan

- Obfuscated OpenSSH Patch by zinglau

- i2pd: Invisible Internet Protocol

翻墙相关网站

- 编程随想 github 镜像

- sigvips Tor 教程

- 新品葱论坛

- onion 大厨

- 米开朗基杨:云原生搬砖师 & Sealos 开发者布道师 & FastGPT 熟练工

- 七尺宇 - YT

- Hongbo Lin -OpenWrt -Shadowsocks

- 跟 UMU 一起玩 OpenWRT

Shadowsocks

- Shadowsocks.org

- Shadowsocks libev

- OpenWrt Simple Obfs

- Shadowsocks Windows

- Shadowsocks QT5

- Shadowsocks Android

- Shadowsocks GO

- Shadowsocks 插件

DNS 相关

- IpData: check IP trust score

- scamalytics: Check IP fraud score

- ByDpi: 不用服务器绕过中国的SNI blocking

- 国内外可用 DNS DoH 及速度实测 - 开发调优 - LINUX DO

- 国内目前可用的DoH(2024-9-21) - 偷来的才是宝贝

- DNS leak test: ipleak.net

- DNS leak test: browserleaks.com

- Tun2proxy:tunnel interface for HTTP and SOCKS proxies on Linux, Android, macOS, iOS and Windows. in Rust

- Dnscrypt proxy

- Pcap DNSProxy

- ChinaDNS

- dnsmasq China List

- dnsforwarder

- A DNS server/forwarder/dispatcher written in Go

- glider - forward proxy with multiple protocols support

- 清华大学 非清华校园网用户可使用5353端口 (dig www.google.com @101.6.6.6 -p 5353) PC 无法设置5353端口,未测试

- 101.6.6.6:5353

- 2001:da8::666

翻墙方案

最好的翻墙软件使用教程:sing-box, overtls

讲解最强大的翻墙平台 sing-box 和最简洁的翻墙工具 overtls 的使用方法

在线阅读OpenWrt路由器翻墙、科学上网器教程:

- https://fanqiang.software-download.name

- https://github.com/softwaredownload/openwrt-fanqiang/blob/master/SUMMARY.md

简单、高速、稳定的翻墙软件 overtls 安装、使用教程

overtls 是 目前较新的 SOCKS5 型代理软件,在软件内部通过 TLS 实现数据传输,同时支持 TCP 和 UDP 流量转发

overtls 也可能是目前设计最简洁、使用最简单的翻墙软件

因为 GFW 不可能封锁用于互联网传输数据的 TLS 协议,overtls 就用 TLS 传输数据。又因为 TLS 是一种加密协议,所以,GFW 不知道协议传送的数据内容

当用户浏览某个网址如 https://claude.ai 时, overtls 客户端会访问我们在配置文件里约定的资源 uri,如 https/domain.com/zyxwvutsrqponmlkjih/,overtls 服务端会向浏览器返回用户想看的内容

安装 overtls 的准备工作

-

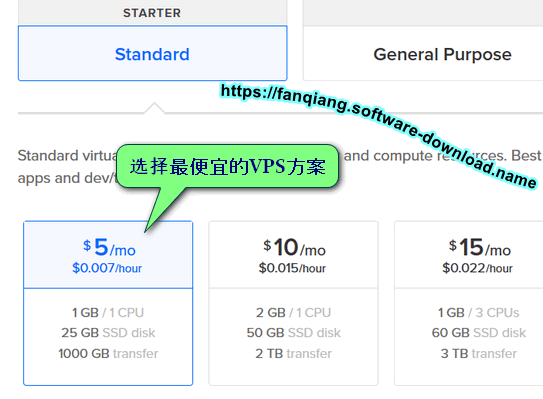

一个带公网 IP 的 VPS 主机,必须自行购买

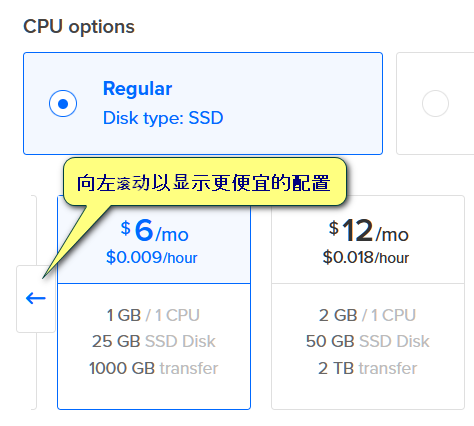

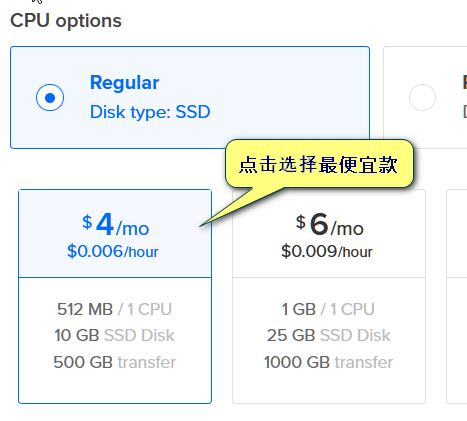

如果你还没有自己的虚拟服务器 VPS,建议使用 Digital Ocean VPS,本文相关教程默认的 VPS 就是它。可参考 零起点 DO 注册教程

-

一个域名,可以购买或申请免费的,并将该域名解析到 VPS 主机的 IP 上

可以是主域名,如

domain.com,也可以是子域名,如american.domain.com -

一对 https 证书/私钥,证书可以自行购买,也可以在 Let's Encrypt 申请免费的

-

一个 http 服务端软件(如 nginx ),并提供用于伪装用途的站点资源或者充当前置的反向代理

Nginx 翻墙专用子域名设置

如果你已经在用一个具有 https 证书的主域名,再在 Nginx 里设置一个子域名用于 overtls 是非常简单的,下面是示例代码,注意,要把个性化内容修改成实际值

server {

server_name american.domain.com;

root /home/name/public/american/;

index index.html index.htm;

listen [::]:443;

listen 443 ssl;

ssl_certificate /etc/letsencrypt/live/american.domain.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/american.domain.com/privkey.pem;

}

修改设置后,重启 Nginx 以使修改生效:

sudo nginx -s reload

Ubuntu server 命令行安装 Overtls 服务端

wget https://raw.githubusercontent.com/shadowsocksr-live/overtls/master/install/overtls-install-musl.sh

chmod +x overtls-install-musl.sh

sudo ./overtls-install-musl.sh

...自动检查环境,安装依赖

请输入 你的网站域名 (形如 mygooodsite.com)

Please enter your domain name (for example: mygooodsite.com): american.domain.com

[OK] 正獲取公網 IP, 請耐心等待...

[OK] Obtaining public IP information, please wait patiently...

DNS resolution IP: ...

Local V4 IP: ...

Local V6 IP: ...

[OK] The DNS resolution IP matches local V4 IP

请输入 反向代理入口路径(不带前后斜杠), 默认值 zyxwvutsrqponmlkjih

Please enter reverse proxy path without slashes (default zyxwvutsrqponmlkjih): (注:可回车使用默认值)

请输入 站点端口号 (默认值 443)

Please enter the access port number (default: 443):(注:可回车使用默认值)

Failed to stop overtls.service: Unit overtls.service not loaded.

Failed to disable unit: Unit file overtls.service does not exist.

overtls uninstall success!

[OK] nginx has been installed before this moment

[OK] [nginx] copy files Completed

[OK] [CA] Create account key Completed

[OK] [CA] Create CSR file Completed

Parsing account key...

Parsing CSR...

Found domains: american.domain.com

Getting directory...

Directory found!

Registering account...

Registered! Account ID: ...

Creating new order...

Order created!

Verifying american.domain.com...

american.domain.com verified!

Signing certificate...

Certificate signed!

[OK] [CA] Obtain website certificate Completed

--2024-08-22 06:03:15-- ...

Resolving letsencrypt.org (letsencrypt.org)...

Connecting to letsencrypt.org (letsencrypt.org)|2600:1f1c:471:9d01::c8|:443... connected.

HTTP request sent, awaiting response... 200 OK

Length: 1647 (1.6K) [application/x-pem-file]

Saving to: ‘STDOUT’

2024-08-22 06:03:15 (21.8 MB/s) - written to stdout [1647/1647]

[OK] [CA] Merger of intermediate certificate and website certificate Completed

--2024-08-22 06:03:16-- ...

Resolving letsencrypt.org (letsencrypt.org) ...

Connecting to letsencrypt.org (letsencrypt.org)|...|:443... connected.

HTTP request sent, awaiting response... 200 OK

Length: 1939 (1.9K) [application/x-pem-file]

Saving to: ‘STDOUT’

[OK] [CA] Root certificate and intermediate certificate merge Completed

[OK] [CA] Certificate configuration Completed

no crontab for root

[OK] cron scheduled task update Completed

/etc/init.d/overtls starting...

Synchronizing state of overtls.service with SysV service script with /lib/systemd/systemd-sysv-install.

Executing: /lib/systemd/systemd-sysv-install enable overtls

Created symlink /etc/systemd/system/multi-user.target.wants/overtls.service → /lib/systemd/system/overtls.service.

保存自动生成的 overtls 配置文件 config.json

最后,自动安装程序会在命令行屏幕给出直接可用的配置文件,类似下面:

======== config.json ========

{

"remarks": "login-name-mark",

"tunnel_path": "/zyxwvutsrqponmlkjih/",

"test_timeout_secs": 5,

"server_settings": {

"forward_addr": "http://127.0.0.1:80",

"listen_host": "127.0.0.1",

"listen_port": 3210

},

"client_settings": {

"server_host": "20.19.18.17",

"server_port": 443,

"server_domain": "american.domain.com",

"listen_host": "127.0.0.1",

"listen_port": 7654

}

}

复制屏幕上的配置,保存到本机为 config.json

另外,屏幕上还显示 ssr,类似下面:

ssr://...

把这行内容保存到本机

可以把屏幕上显示的 QR code 图片也保存到本机

检查服务端 overtls 是否在运行:

ps ax | grep overtls

9840 ? Sl 0:00 /usr/local/bin/overtls -d -r server -c /etc/overtls/config.json

上面显示 overtls 正在运行

Ubuntu server 服务端控制 overtls 的运行

# 停止 overtls

sudo systemctl stop overtls

# 启动 overtls

sudo systemctl start overtls

# 重启

sudo systemctl restart overtls

命令行运行 overtls 科学上网教程

Windows 本机安装 Overtls 命令行软件

overtls 下载页面:

https://github.com/ShadowsocksR-Live/overtls/releases

2024-08-22 的下载链接:

创建日志文件

在工作目录里执行命令创建 .env 文件,在 Msys bash 里是这样:

touch .env

可以通过这个文件查看软件的运行日志

命令行运行 overtls

我在 Windows 安装了 Msys Bash,用下面命令运行 overtls

./overtls.exe -r client -c ./config.json

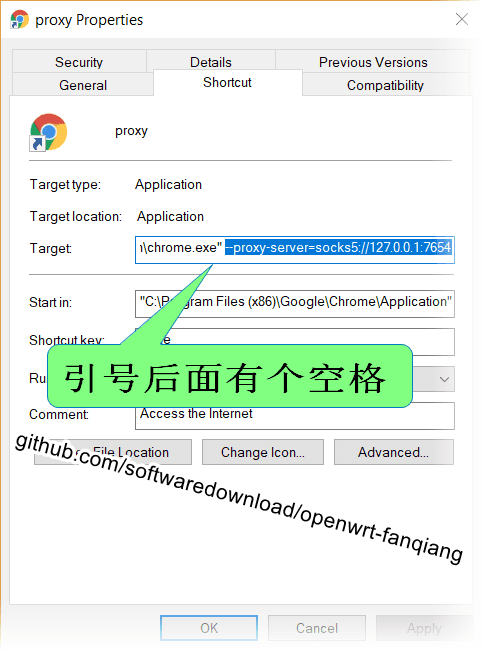

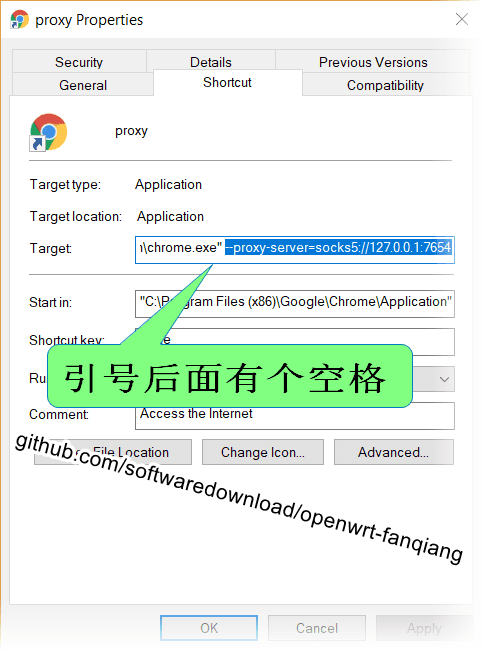

设置 Chrome 浏览器翻墙

接下来我们得告诉浏览器把请求转发到 本机 7654 端口

假设你已经安装了 Chrome 浏览器

-

按 Windows 键,输入 chrome,在出来的 Google Chrome 图标上点右键

-

选择

Open File Location打开文件所在位置 -

这时会打开 Chrome 快捷方式所在文件夹,并默认选中,Ctrl + C 复制

-

来到桌面,Ctrl + V 粘贴,把刚粘贴的快捷方式重命名为

Proxy -

在 Proxy 图标上右击,选 Properties 属性

-

在 Target (目标)后面加一个英文空格,再加上下面的内容:

--proxy-server=socks5://127.0.0.1:7654

设置好以后,退出已经打开的 Chrome,点击这个 Proxy(Chrome),然后 浏览 https://youtube.com

如果设置都正确,应该翻墙无障碍了。这是本浏览器内全局翻墙,不区分国内、国外 IP,挺好,否则打开有些外网会很慢或者根本打不开

我们可以让 overtls 随机启动,想翻墙时就用刚才创建的快捷方式打开浏览器

用 overtls GUI 软件科学上网

如果你觉得命令行运行 overtls 稍有不便,那么可以试试 GUI 界面

下载 overtls 的 GUI 程序 ssrWin

ssrWin 下载页面:

https://github.com/ShadowsocksR-Live/ssrWin/releases

2024-08-22 的具体下载链接:

https://github.com/ShadowsocksR-Live/ssrWin/releases/download/v0.8.9/ssr-win-x64.zip

下载时可能报毒,这时需要设置一下才能下载

运行方法:

- 运行

ssrWin.exe - 从

ssr导入翻墙配置- 复制服务器安装 overttls 结束时显示的 ssr 字符串

- 在 ssrWin 托盘图标点右键,选择

import URL from clipboard - 如果你修改了

config.json,可用 overtls 命令行程序重新生成 ssr:overtls -c config.json -g

- 也可以从 QR 图片导入配置

- 把服务器安装 overttls 结束时显示的二维码图片截屏,并复制到内存

- 在 ssrWin 托盘图标点右键,选择

Scan QR code from screen

- 在 ssrWin 托盘图标的右键菜单里选择

Run - 如果想要停止翻墙,就在 ssrWin 托盘图标点右键,选择

Stop

ssrWin 的配置文件是 settings.json,退出 ssrWin 后,修改此文件,再启动 ssrWin 就可以使修改生效。如果想要在另一台 Windows 设备使用 ssrWin,只要把 settings.json 复制过去覆盖默认的文件,再启动 ssrWin.exe 就可以翻墙上网了,非常方便

如果配置了多个 overtls 服务端站点,可以都导入 ssrWin 并在其托盘图标的右键菜单中选择站点

然后可以点开 Chrome, Firefox, IE 或 其它浏览器翻墙了,这时已经修改了系统的代理设置, 不用特别在浏览器内部安装代理插件,已经安装的代理插件也请禁用或停用或卸载掉,否则有可能适得其反上不了网

2024-08-26 注:ssrWin 托盘图标有时会失去响应

VPS 安装 overtls 翻墙的注意事项

安装前建议阅读 overtls 的服务端自动安装脚本 overtls-install-musl.sh

有些事情必须注意,比如,安装脚本会删除 nginx/sites-enabled 目录:

rm -rf /etc/nginx/sites-enabled

同时也会删除 site_dir

安装脚本会在服务器上创建文件:

/etc/nginx/conf.d/overtls.conf

这个文件设置了反向代理,并设置为 defautl_server

如果你的 VPS 并不仅仅是用来翻墙,同 IP 下还有其他网站,并在某个正在使用的域名下设立了一个 overtls 翻墙专用的子域名,如 american.domain.com,那么建议做如下操作

-

设置

defalut_serverovertls.conf里已经设置了default_server,那么/etc/nginx/sites-available/目录下的网站配置文件里,不能再设置defalut_server -

删除

/etc/nginx/sites-available/domain.com里子域名american.domain.com的配置,否则和overtls.conf重复了 -

重新生成

/etc/nginx/sites-enabled下的文件:cd /etc/nginx/sites-enabled sudo ln -ns ../sites-enabled/domain.com -

重启服务,以使修改生效

sudo nginx -s reload sudo systemctl restart overtls

注意,如果 打开 https://american.domain.com 页面显示不是安全链接,则可能需要更新证书

/etc/nginx/conf.d/overtls.conf 的默认内容,类似如下

server {

listen 443 ssl default_server;

listen [::]:443 ssl default_server;

ssl_certificate /fakesite_cert/chained_cert.pem;

ssl_certificate_key /fakesite_cert/private_key.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers HIGH:!aNULL:!MD5;

server_name american.domain.com;

index index.php index.html index.htm index.nginx-debian.html;

root /fakesite;

error_page 400 = /400.html;

location ~ \.php$ {

# include snippets/fastcgi-php.conf;

# fastcgi_pass unix:/run/php/php7.4-fpm.sock;

}

location /zyxwvutsrqponmlkjih/ {

proxy_redirect off;

proxy_pass http://127.0.0.1:10987;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_set_header Host $http_host;

}

}

server {

listen 80 default_server;

listen [::]:80 default_server;

server_name american.domain.com;

index index.php index.html index.htm index.nginx-debian.html;

root /fakesite;

location /.well-known/acme-challenge/ {

}

location / {

# rewrite ^/(.*)$ https://american.domain.com:443/ permanent;

}

}

overtls 开启 HTTP/2 加速网络连接

随着 Web 应用程序的发展,性能考虑因素变得更加重要。HTTP/2 是超文本传输协议的第二个主要版本,旨在解决 HTTP/1.x 的一些缺点并提高 Web 通信的性能。它最重要的增强功能之一是通过标头压缩、通过单个连接多路复用多个请求以及服务器推送功能等功能减少延迟。对于像 Nginx 这样的 Web 服务器,启用 HTTP/2 可以显著改善页面加载时间和整体用户体验

overtls 的默认设置并没有开启 HTTP/2,这时就会有连接错误。左键单击 ssrWin 的托盘图标可以查看运行日志,这时你可能会发现有时会出现红色字体行,其中有“http2socks”字样,表示 http2 连接失败

下面是 Ubuntu server 开启 HTTP/2 的步骤:

-

修改

/etc/nginx/conf.d/overtls.conf,相关行修改后如下:listen [::]:443 ssl http2; listen 443 ssl http2; -

移除旧的密码套件

如果你的网站配置文件

/etc/nginx/sites-enabled/domain.com中有如下语句,请把它注释掉:# include /etc/letsencrypt/options-ssl-nginx.conf; # managed by Certbot -

增加新的安全密码套件

在

/etc/nginx/nginx.conf的http块增加设置:ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;也可以改成修改网站配置文件

-

验证 HTTP/2 是否成功开启

验证 nginx 配置是否正确:

sudo nginx -t sudo systemctl restart nginx验证 HTTP/2 是否在工作:

curl -I -L --http2 https://domain.com如果显示类似下面的信息,说明万事大吉:

HTTP/2 200 server: nginx date: Wed, 04 Sep 2024 06:37:48 GMT content-type: text/html content-length: 234440 last-modified: Tue, 03 Sep 2024 13:47:25 GMT vary: Accept-Encoding etag: "6543210-98765" strict-transport-security: max-age=15768000; includeSubDomains accept-ranges: bytes这时再运行 ssrWin,日志中就不会有相关的红色连接错误行,并且连接会更快更稳定

相关内容

- overtls + tun2proxy 实现全局翻墙,所有流量走代理

- overtls Android 手机翻墙上网教程

- 把 overtls、tun2proxy 设置成开机自动启动的系统服务

- 全能翻墙工具 sing-box + overtls 配置方法和使用教程

- https://github.com/ShadowsocksR-Live/overtls

- https://github.com/ShadowsocksR-Live/ssrWin

- https://github.com/softwaredownload/openwrt-fanqiang

2024-08-23

2024-09-09

overtls + tun2proxy 实现全局翻墙,所有流量走代理

本文是 简单、高速、稳定的翻墙软件 overtls 安装、使用教程 的续篇

运行 overtls 后,为什么命令行下载软件可能很慢

如果你使用的是 overtls Windows GUI 客户端 ssrWin,那么你可能会发现:

-

浏览器翻墙一切正常

-

命令行下载包时,有时很慢甚至连不上

比如,编程语言的包管理器可能会用命令行从 github 下载包,这时可能很慢甚至连不上

-

Dropbox 或类似程序却能正常工作

这是为什么?

原因其实很简单,浏览器和 Dropbox 等程序会读取并应用 ssrWin 设置在操作系统的代理,因此翻墙没有问题。但是没有这个自觉的程序,它们不管这个,只知道直连目标地址,如果目标地址被 GFW 限制,就会连接速度很慢甚至连不上

问题来了,有什么办法强制本机所有流量走代理,实现全局翻墙?办法当然是有的,就是同时使用二个命令行程序 overtls 和 tun2proxy

tun2proxy 能接管全部流量的原理

tun2proxy 会创建虚拟网卡,让本机所有流量走这张虚拟网卡,并将流量转发到本机 overtls 客户端监听的端口,overtls 客户端则负责和服务端通讯,包括让服务端进行 DNS 查询

overtls + tun2proxy 实现全局翻墙,本机所有流量走代理

-

运行

overtls命令行客户端overtls -c config.json -

运行

tun2proxysudo tun2proxy-bin --setup --proxy socks5://127.0.0.1:765 --bypass 210.98.76.54 --bypass 98.76.54.32sudo是 Linux 系统申请管理员权限,Windows 下可用管理员身份打开终端窗口代替765是 overtls 在本机监听的端口bypass是为了让系统路由表对目标服务端 IP 地址的数据包不经 tun2proxy 而是直接发往当前活动网卡的网关- v0.5.0 起,tun2proxy.exe 改名为 tun2proxy-bin.exe

详细可参考 tun2proxy 的官方教程

关于 DNS 被干扰导致有的网站打不开的问题

据说 中国互联网络防火墙已经可以精确识别与境外 DNS over HTTPS(DoH) 服务器的连接

如果 DNS 被干扰,目标网站就会打不开。tun2proxy 默认用 Google 的 DNS 8.8.8.8,这个 IP 树大招风,容易被 GFW 盯上。解决办法,在 tun2proxy 的命令行中指定没有被 GFW 盯上的 DNS 地址,如:

sudo tun2proxy-bin --setup --proxy socks5://127.0.0.1:765 --bypass 210.98.76.54 --bypass 98.76.54.32 --dns-addr 162.159.36.1

可用的 DNS 地址可参考:国内外可用 DNS DoH 及速度实测 - 开发调优 - LINUX DO

相关内容

- 简单、高速、稳定的翻墙软件 overtls 安装、使用教程

- overtls Android 手机翻墙上网教程

- 把 overtls、tun2proxy 设置成开机自动启动的系统服务

- 全能翻墙工具 sing-box + overtls 配置方法和使用教程

- https://github.com/shadowsocksr-live/overtls

- https://github.com/tun2proxy/tun2proxy

- https://github.com/tun2proxy/tun2proxy/wiki/Usage-(Chinese)

- https://github.com/softwaredownload/openwrt-fanqiang

2024-09-09

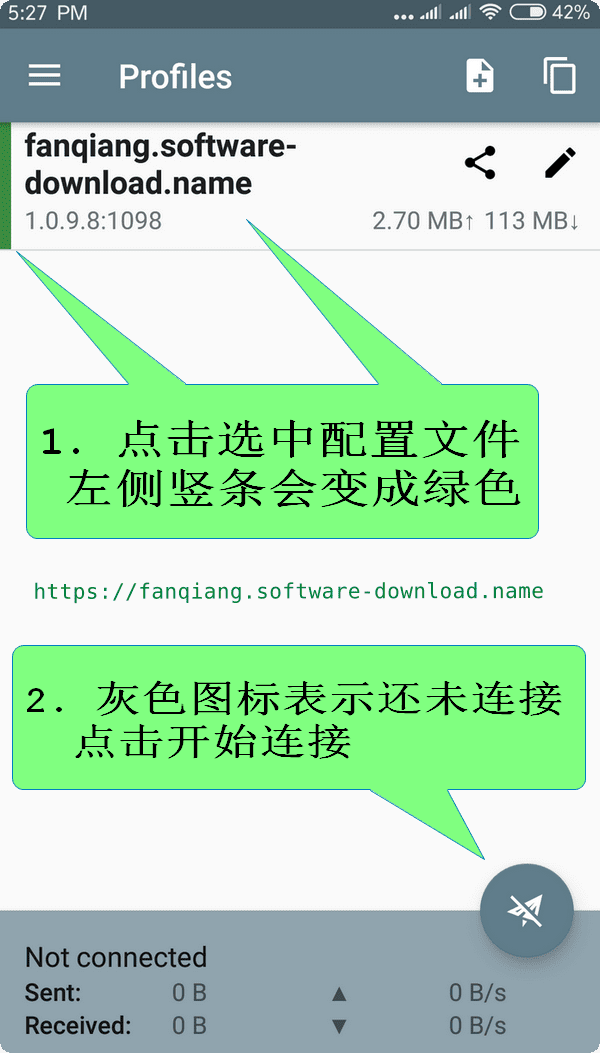

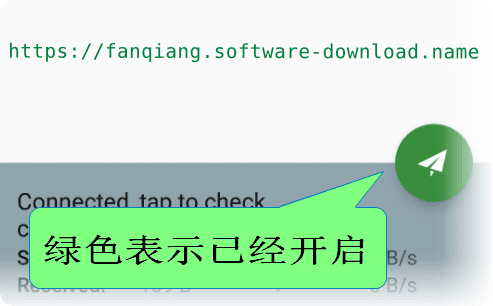

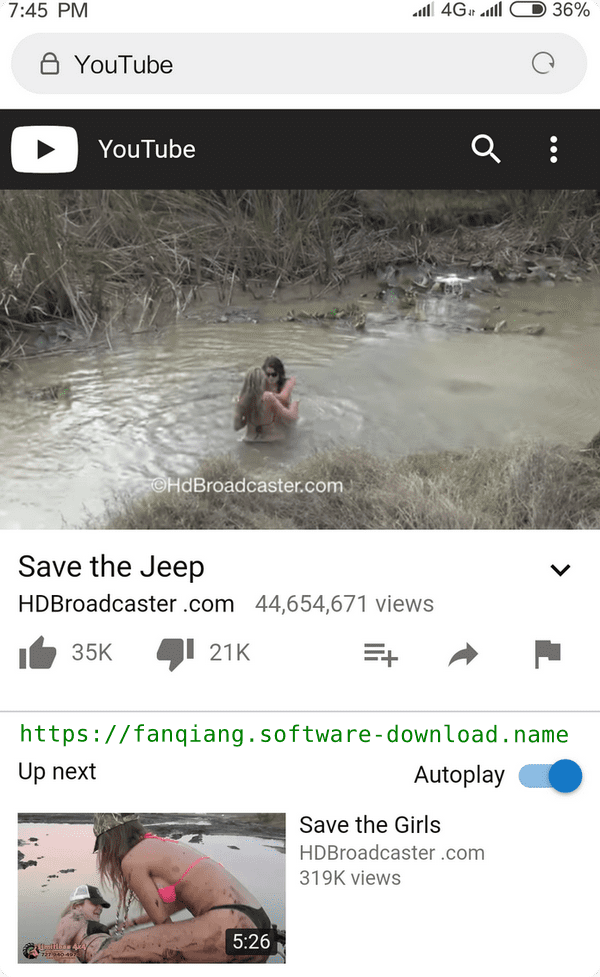

overtls Android 手机翻墙上网教程

本文假设你已经设置好 overtls 服务端,已经可以翻墙上网,如果还没有,可以参考教程 简单、高速、稳定的翻墙软件 overtls 安装、使用教程

-

下载 overtls Android 客户端 ssrDroid

进入 release 页面,下载

ssrdroid-release.apk把下载下来的 apk 文件传送进手机进行安装

-

生成

ssr://URL 格式翻墙配置文本在电脑上执行如下命令:

overtls -c config.json -g然后屏幕上会显示一长串

ssr://...URL,复制,保存到文件中,如ssr.txt,然后把文件传送进 Android 手机 -

Android 手机导入 ssr URL 翻墙配置文本

-

Android 手机中,打开

ssr.txt并复制内容 -

Android 手机运行

ssrDroid并导入翻墙配置- 点击 ssrDroid 右上角带

+号的图标 - 在弹出菜单中选择

Import from clipboard

- 点击 ssrDroid 右上角带

如果你的 ssr URL文本没有错误,这时你已经完成 Android 的翻墙配置

-

-

测试翻墙配置

相关内容

- 简单、高速、稳定的翻墙软件 overtls 安装、使用教程

- overtls + tun2proxy 实现全局翻墙,所有流量走代理

- 把 overtls、tun2proxy 设置成开机自动启动的系统服务

- 全能翻墙工具 sing-box + overtls 配置方法和使用教程

- https://github.com/ShadowsocksR-Live/ssrDroid

- https://github.com/ShadowsocksR-Live/ssrDroid/releases

- https://github.com/softwaredownload/openwrt-fanqiang

2024-09-10

把 overtls、tun2proxy 设置成开机自动启动的系统服务

overtls 搭配 tun2proxy 使用可以接管系统所有流量,实现全局翻墙,这有助于我们通过一些国外服务的地区鉴定,从而避免出现对方拒绝服务的情况

overtls 和 tun2proxy 是两个命令行程序,虽然我们可以用命令行脚本启动它们,但是这样做多少有些麻烦,最好是把它们创建为系统服务,这样设备开机时它们可以自动启动

下面我就来说一下如何为 overtls 和 tun2proxy 创建系统服务。要注意的是, tun2proxy 的版本要在 v0.4.3 及以上

Windows 创建 overtls、tun2proxy 系统服务

管理员身份运行 cmd

- 按

Windows键 - 输入

cmd - 在弹出菜单中,左侧自动选中

Command Prompt,我们选择菜单右侧的Run as administrator

Windows 创建 overtls 系统服务

在命令行窗口执行如下命令

# 創建 overtls 服務

# Since version 0.2.34 rename exe to overtls-bin

sc create overtls start= auto binPath= "C:\overtls\overtls-bin.exe --config C:\overtls\config.json --daemonize"

# 啓動 overtls 服務

net start overtls

# 查詢 overtls 服務狀態

sc queryex overtls

# 停止 overtls 服務

net stop overtls

# 刪除 overtls 服務

sc delete overtls

Windows 创建 tun2proxy 系统服务

在命令行窗口执行如下命令

# 創建 tun2proxy 服務

# 如果你的服务器不支持 ipv6,就把参数 `--ipv6-enabled` 去掉

sc create tun2proxy start= auto binPath= "C:\tun2proxy\tun2proxy.exe --setup --proxy socks5://127.0.0.1:1080 --bypass 7.6.5.4 --bypass 3.2.1.0 --ipv6-enabled --daemonize"

# 啓動 tun2proxy 服務

net start tun2proxy

# 查詢 tun2proxy 服務狀態

sc queryex tun2proxy

# 停止 tun2proxy 服務

net stop tun2proxy

# 刪除 tun2proxy 服務

sc delete tun2proxy

如果你启用了 tun2proxy 的 ipv6,就需要检查二点:

-

域名有 IPv6 地址,也就是绑定了 AAAA 记录

-

网络连接要启用 IPv6

以 Windows 系统为例:

- 按

Windows键,中文系统输入控制面板,英文系统输入control panel,然后打开旧版的控制面板 - 点击

Network and internet - 点击

Network and Sharing Center - 点击在用的网络连接,如

Wi-Fi fanqiang - 点击 “属性”

Properties - 勾选

Internet Protocol Version 6(TCP/IPv6) - 点击

OK保存设置

- 按

如何更新 overtls、tun2proxy

-

先停用要更新的服务

Windows 下,如果要更新 tun2proxy,就以管理员身份启动 cmd,然后执行下面的命令:

net stop tun2proxy -

替换文件

把新版 tun2proxy 相关文件复制,再粘贴到安装目录,覆盖原来的文件

-

重新启动服务

net start tun2proxy

暂时停止翻墙服务 / 重新开启翻墙服务

-

暂时停止翻墙服务

net stop overtls net stop tun2proxy -

重新开始翻墙

net start overtls net start tun2proxy

突然无法翻墙怎么办

tun2proxy 有时会出现问题导致无法翻墙。解决办法,重启 tun2proxy 服务:

net stop tun2proxy

net start tun2proxy

可能需要等待 10 秒以上,再测试是否可以翻墙

少数情况下可能还要重启 overtls 服务

因为 tun2proxy 可能出现问题,我们也可以停用或删除 tun2proxy 服务,再写一个脚本用来手动启动 tun2proxy,并在命令行参数中加上 -v info,这样会在控制台窗口显示 tun2proxy 详细运行信息,我们可以从中观察是否需要重启 tun2proxy。重启 tun2proxy 的方法很简单,关闭命令行窗口再重新运行脚本即可

相关内容

- 简单、高速、稳定的翻墙软件 overtls 安装、使用教程

- overtls + tun2proxy 实现全局翻墙,所有流量走代理

- overtls Android 手机翻墙上网教程

- 全能翻墙工具 sing-box + overtls 配置方法和使用教程

- https://github.com/ShadowsocksR-Live/overtls

- https://github.com/ShadowsocksR-Live/ssrWin

- https://github.com/softwaredownload/openwrt-fanqiang

2024-09-14

overtls 搭配 sing-box 翻墙的方法

overtls 搭配 tun2proxy 可以实现全局翻墙,并且使用简单,缺点是不能国内外分流,也不能对流量进行比较精确的控制。overtls 搭配 sing-box 就基本没有缺点了

sing-box 是超强翻墙利器:

- 支持的翻墙协议多

- 支持的平台多

- 功能多,比如,可国内、国外流量分流

如何下载 sing-box

可到 sing-box 的 github 官网下载:

https://github.com/SagerNet/sing-box

Windows 可用 scoop 下载:

scoop install sing-box

安装后 sing-box 所在目录类似下面:

C:\Users\your_name\scoop\apps\sing-box\current

sing-box overtls 翻墙配置文件

config.json

{

"dns": {

"servers": [

{

"tag": "dns_proxy",

"address": "https://1.1.1.1/dns-query",

"address_resolver": "dns_resolver",

"strategy": "ipv4_only",

"detour": "select"

},

{

"tag": "dns_direct",

"address": "h3://dns.alidns.com/dns-query",

"address_resolver": "dns_resolver",

"strategy": "ipv4_only",

"detour": "direct"

},

{

"tag": "dns_block",

"address": "rcode://refused"

},

{

"tag": "dns_resolver",

"address": "223.5.5.5",

"strategy": "ipv4_only",

"detour": "direct"

}

],

"rules": [

{

"outbound": "any",

"server": "dns_resolver"

},

{

"clash_mode": "direct",

"server": "dns_direct"

},

{

"clash_mode": "global",

"server": "dns_proxy"

},

{

"process_name": [

"TencentMeeting",

"NemoDesktop",

"ToDesk",

"ToDesk_Service",

"WeChat",

"Tailscale",

"wireguard-go",

"Tunnelblick",

"softwareupdated",

"kubectl"

],

"server": "dns_direct"

},

{

"domain_suffix": [

"icloudnative.io",

"fuckcloudnative.io",

"sealos.io",

"cdn.jsdelivr.net"

],

"server": "dns_direct"

},

{

"process_name": [

"DropboxMacUpdate",

"Dropbox"

],

"server": "dns_proxy"

},

{

"package_name": [

"com.google.android.youtube",

"com.android.vending",

"org.telegram.messenger",

"org.telegram.plus"

],

"server": "dns_proxy"

},

{

"rule_set": "geosite-geolocation-!cn",

"server": "dns_proxy"

},

{

"rule_set": "Global",

"server": "dns_proxy"

},

{

"rule_set": [

"YouTube",

"Telegram",

"Netflix",

"geoip-google",

"geoip-telegram",

"geoip-twitter",

"geoip-netflix"

],

"server": "dns_proxy"

}

],

"final": "dns_direct"

},

"ntp": {

"enabled": true,

"server": "time.apple.com",

"server_port": 123,

"interval": "30m0s",

"detour": "direct"

},

"inbounds": [

{

"type": "tun",

"inet4_address": "198.18.0.1/16",

"auto_route": true,

"exclude_package": [

"cmb.pb",

"cn.gov.pbc.dcep",

"com.MobileTicket",

"com.adguard.android",

"com.ainemo.dragoon",

"com.alibaba.android.rimet",

"com.alicloud.databox",

"com.amazing.cloudisk.tv",

"com.autonavi.minimap",

"com.bilibili.app.in",

"com.bishua666.luxxx1",

"com.cainiao.wireless",

"com.chebada",

"com.chinamworld.main",

"com.cmbchina.ccd.pluto.cmbActivity",

"com.coolapk.market",

"com.ctrip.ct",

"com.dianping.v1",

"com.douban.frodo",

"com.eg.android.AlipayGphone",

"com.farplace.qingzhuo",

"com.hanweb.android.zhejiang.activity",

"com.leoao.fitness",

"com.lucinhu.bili_you",

"com.mikrotik.android.tikapp",

"com.moji.mjweather",

"com.motorola.cn.calendar",

"com.motorola.cn.lrhealth",

"com.netease.cloudmusic",

"com.sankuai.meituan",

"com.sina.weibo",

"com.smartisan.notes",

"com.sohu.inputmethod.sogou.moto",

"com.sonelli.juicessh",

"com.ss.android.article.news",

"com.ss.android.lark",

"com.ss.android.ugc.aweme",

"com.tailscale.ipn",

"com.taobao.idlefish",

"com.taobao.taobao",

"com.tencent.mm",

"com.tencent.mp",

"com.tencent.soter.soterserver",

"com.tencent.wemeet.app",

"com.tencent.weread",

"com.tencent.wework",

"com.ttxapps.wifiadb",

"com.unionpay",

"com.unnoo.quan",

"com.wireguard.android",

"com.xingin.xhs",

"com.xunmeng.pinduoduo",

"com.zui.zhealthy",

"ctrip.android.view",

"io.kubenav.kubenav",

"org.geekbang.geekTime",

"tv.danmaku.bili"

],

"stack": "mixed",

"sniff": true

},

{

"type": "socks",

"tag": "socks-in",

"listen": "::",

"listen_port": 5319

}

],

"outbounds": [

{

"type": "selector",

"tag": "select",

"outbounds": [

"overtls"

],

"default": "overtls"

},

{

"type": "selector",

"tag": "openai",

"outbounds": [

"overtls"

],

"default": "overtls"

},

{

"type": "selector",

"tag": "tiktok",

"outbounds": [

"overtls"

],

"default": "overtls"

},

{

"type": "socks",

"tag": "overtls",

"server": "127.0.0.1",

"server_port": 765,

"version": "5",

"network": "tcp",

"udp_over_tcp": {

"enabled": false,

"version": 2

}

},

{

"type": "direct",

"tag": "direct"

},

{

"type": "block",

"tag": "block"

},

{

"type": "dns",

"tag": "dns-out"

}

],

"route": {

"rules": [

{

"protocol": "dns",

"outbound": "dns-out"

},

{

"clash_mode": "direct",

"outbound": "direct"

},

{

"clash_mode": "global",

"outbound": "select"

},

{

"domain_suffix": [

"icloudnative.io",

"fuckcloudnative.io",

"sealos.io",

"cdn.jsdelivr.net"

],

"outbound": "direct"

},

{

"process_name": [

"TencentMeeting",

"NemoDesktop",

"ToDesk",

"ToDesk_Service",

"WeChat",

"OpenLens",

"Tailscale",

"wireguard-go",

"Tunnelblick",

"softwareupdated",

"kubectl"

],

"outbound": "direct"

},

{

"protocol": "quic",

"outbound": "block"

},

{

"inbound": "socks-in",

"outbound": "select"

},

{

"rule_set": [

"WeChat",

"Bilibili"

],

"outbound": "direct"

},

{

"rule_set": "OpenAI",

"outbound": "openai"

},

{

"domain_suffix": [

"openai.com",

"oaistatic.com",

"oaiusercontent.com"

],

"outbound": "openai"

},

{

"package_name": "com.openai.chatgpt",

"outbound": "openai"

},

{

"rule_set": "TikTok",

"outbound": "tiktok"

},

{

"package_name": "com.zhiliaoapp.musically",

"outbound": "tiktok"

},

{

"domain_suffix": [

"depay.one",

"orbstack.dev"

],

"outbound": "select"

},

{

"process_name": [

"DropboxMacUpdate",

"Dropbox"

],

"outbound": "select"

},

{

"package_name": [

"com.google.android.youtube",

"com.android.vending",

"org.telegram.messenger",

"org.telegram.plus",

"com.google.android.googlequicksearchbox",

"app.rvx.android.youtube",

"com.mudvod.video",

"com.fox2code.mmm",

"com.twitter.android"

],

"outbound": "select"

},

{

"domain": "accounts.google.com",

"domain_suffix": [

"sourceforge.net",

"fhjasokiwq.com"

],

"outbound": "select"

},

{

"domain_suffix": "cloud.sealos.io",

"outbound": "direct"

},

{

"type": "logical",

"mode": "and",

"rules": [

{

"rule_set": "geosite-geolocation-!cn"

},

{

"rule_set": "geoip-cn",

"invert": true

}

],

"outbound": "select"

},

{

"rule_set": "Global",

"outbound": "select"

},

{

"rule_set": "geoip-cn",

"outbound": "direct"

},

{

"ip_is_private": true,

"outbound": "direct"

},

{

"rule_set": [

"YouTube",

"Telegram",

"Netflix",

"geoip-google",

"geoip-telegram",

"geoip-twitter",

"geoip-netflix"

],

"outbound": "select"

}

],

"rule_set": [

{

"type": "remote",

"tag": "geosite-geolocation-!cn",

"format": "binary",

"url": "https://ghp.ci/https://raw.githubusercontent.com/SagerNet/sing-geosite/rule-set/geosite-geolocation-!cn.srs",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "geoip-cn",

"format": "binary",

"url": "https://ghp.ci/https://raw.githubusercontent.com/CHIZI-0618/v2ray-rules-dat/release/singbox_ip_rule_set/geoip-cn.srs",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "geoip-google",

"format": "binary",

"url": "https://ghp.ci/https://raw.githubusercontent.com/CHIZI-0618/v2ray-rules-dat/release/singbox_ip_rule_set/geoip-google.srs",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "geoip-telegram",

"format": "binary",

"url": "https://ghp.ci/https://raw.githubusercontent.com/CHIZI-0618/v2ray-rules-dat/release/singbox_ip_rule_set/geoip-telegram.srs",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "geoip-twitter",

"format": "binary",

"url": "https://ghp.ci/https://raw.githubusercontent.com/CHIZI-0618/v2ray-rules-dat/release/singbox_ip_rule_set/geoip-twitter.srs",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "geoip-netflix",

"format": "binary",

"url": "https://ghp.ci/https://raw.githubusercontent.com/CHIZI-0618/v2ray-rules-dat/release/singbox_ip_rule_set/geoip-netflix.srs",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "Global",

"format": "source",

"url": "https://ghp.ci/https://raw.githubusercontent.com/yangchuansheng/sing-box-geosite/main/rule/Global.json",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "YouTube",

"format": "source",

"url": "https://ghp.ci/https://raw.githubusercontent.com/yangchuansheng/sing-box-geosite/main/rule/YouTube.json",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "OpenAI",

"format": "source",

"url": "https://ghp.ci/https://raw.githubusercontent.com/yangchuansheng/sing-box-geosite/main/rule/OpenAI.json",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "TikTok",

"format": "source",

"url": "https://ghp.ci/https://raw.githubusercontent.com/yangchuansheng/sing-box-geosite/main/rule/TikTok.json",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "Telegram",

"format": "source",

"url": "https://ghp.ci/https://raw.githubusercontent.com/yangchuansheng/sing-box-geosite/main/rule/Telegram.json",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "Netflix",

"format": "source",

"url": "https://ghp.ci/https://raw.githubusercontent.com/yangchuansheng/sing-box-geosite/main/rule/Netflix.json",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "WeChat",

"format": "source",

"url": "https://ghp.ci/https://raw.githubusercontent.com/yangchuansheng/sing-box-geosite/main/rule/WeChat.json",

"download_detour": "direct"

},

{

"type": "remote",

"tag": "Bilibili",

"format": "source",

"url": "https://ghp.ci/https://raw.githubusercontent.com/yangchuansheng/sing-box-geosite/main/rule/Bilibili.json",

"download_detour": "direct"

}

],

"final": "direct",

"find_process": true,

"auto_detect_interface": true

},

"experimental": {

"cache_file": {

"enabled": true

},

"clash_api": {

"external_controller": "0.0.0.0:9090",

"external_ui": "metacubexd",

"external_ui_download_url": "https://github.com/MetaCubeX/metacubexd/archive/refs/heads/gh-pages.zip",

"external_ui_download_detour": "select",

"default_mode": "rule"

}

}

}

上面的配置文件主体来自下面文章:

sing-box 基础教程:sing-box 的配置方法和使用教程

其中关于 overtls 的配置参考:

也就是这段:

{

"type": "socks",

"tag": "overtls",

// overtls 监听的本机地址

"server": "127.0.0.1",

// overtls 监听的端口

"server_port": 765,

"version": "5",

"network": "tcp",

"udp_over_tcp": {

"enabled": false,

"version": 2

}

},

一般情况下,你只要修改 overtls 监听的端口成实际值就行。如果你本机 overtls 监听的端口和上面配置文件中的相同,你可以直接使用这个配置,可谓十分方便

从命令行运行 sing-box 的方法

sudo sing-box run --directory path/to/working-directory --config config.json

# 也可以简写成如下,表示使用默认配置文件名 config.json

sudo sing-box run --directory path/to/working-directory

解释:

-

sudo申请管理员权限。建议用 scoop 安装

sudo:scoop install sudo另一种安装 sudo 的方法。在 windows 10 和以上平台上,可以自行安裝 sudo 程序來模拟 Linux 的类似行为,首先安裝 gsudo

winget install -e --id gerardog.gsudo你也可以不安装 sudo,而是从管理员权限的控制台执行命令

-

--directory path/to/working-directory设定 sing-box 的工作目录,这是可选的

如果用 scoop 安装的 sing-box,设定另外的工作目录以保存相关文件比较好

-

--config config.json设定配置文件路径

如果设定了工作目录,给出配置文件名就行,不用指定绝对路径

因为我们已经指定了配置文件的目录,此项可不用,除非你的配置文件名不是

config.json

关于 DNS 泄露

经测试,本文用的 sing-box 配置文件会有 DNS 泄露

测试方法,运行 sin-box 后,打开浏览器检测网站,如:

如果显示的 “IP Address” 是国外的就没有问题

临时解决办法,把配置文件中的 "final": "dns_direct" 改成 "final": "dns_proxy" ,但是这会导致打开国内网站的速度很慢(2024-10-01)

关于 sing-box Windows 客户端

-

hiddify-next

https://github.com/hiddify/hiddify-next

会在 Windows 系统设置代理,退出软件后导致无法上网

-

GUI.for.SingBox

https://github.com/GUI-for-Cores/GUI.for.SingBox

适合订阅,不适合自己编辑 config.json

sing-box Windows 10 上的 bug

Windows 10 系统,当天第一次运行 sing-box 时,会出错:

FATAL[0016] start service: initialize inbound/tun[tun-in]: configure tun interface: Cannot create a file when that file already exists

再次运行 sing-box 就正常了

据说 Windows 11 上没有问题

临时的解决办法,在运行 sing-box 前,修改 interface_name 成随机字符串:

{

"tag": "tun-in",

"type": "tun",

"interface_name": "singbox",

"inet4_address": "172.19.0.1/30",

"mtu": 9000,

"stack": "mixed",

"auto_route": true,

"strict_route": true,

"sniff": true

}

bash 代码如下:

# Generate a random string (e.g., 10 characters long)

randomString=$(openssl rand -hex 5)

# Use sed to replace the interface_name value with the generated random string

sed -i "s/\"interface_name\": \"[^\"]*\"/\"interface_name\": \"$randomString\"/" config.json

2024-11-08

相关内容

- 简单、高速、稳定的翻墙软件 overtls 安装、使用教程

- overtls + tun2proxy 实现全局翻墙,所有流量走代理

- overtls Android 手机翻墙上网教程

- 把 overtls、tun2proxy 设置成开机自动启动的系统服务

- overtls + sing-box,分享一个比较完美的 sing-box 配置

- sing-box 基础教程:sing-box 的配置方法和使用教程

- https://github.com/ShadowsocksR-Live/overtls

- https://github.com/softwaredownload/openwrt-fanqiang

2024-09-25

overtls + sing-box,分享一个比较完美的 sing-box 配置

overtls 的主要优点:翻墙协议不可能被 GFW 识别

sing-box 则是目前为止最强大的综合性翻墙工具

overtls 配合 sing-box,可能是目前最为优雅的翻墙方案

为了方便大家阅读,我把注释说明写在 sing-box json 配置文件里。json 文件本身不支持注释,VS Code 对此会提示语法错误,不过 sing-box 会跳过注释

sing-box config.json:

{

"log": {

"disabled": false,

// debug 用于调试,输出信息多。可改成 warn

"level": "debug",

// sing-box 命令行中指定工作目录,此处就可用相对路径

"output": "zz_/box.log",

"timestamp": true

},

"dns": {

"servers": [

{

// tx 指国内腾讯提供的 dns 服务

"tag": "dns_resolver-tx",

"address": "119.29.29.29",

"detour": "out-direct"

},

{

// direct 指直接用国内 dns,tx 为腾讯

"tag": "dns-direct-tx",

"address": "https://120.53.53.53/dns-query",

"address_resolver": "dns_resolver-tx",

"detour": "out-direct"

},

{

// 走代理使用国外 dns,cf 指 cloudflare (google dns 可能被干扰)

"tag": "dns-proxy-cf",

"address": "https://162.159.36.1/dns-query",

"address_resolver": "dns_resolver-tx",

"detour": "out-proxy"

},

{

"tag": "dns-block",

"address": "rcode://refused"

}

],

"rules": [

{

"outbound": "any",

"server": "dns_resolver-tx"

},

{

// 来源网上的 rule_set 名以 geo 开头,其他为自定义 runle_set

// 这个规则里包含自己的翻墙服务器所用的域名

// 要定义在 clash_mode 的前面

"rule_set": "site-fanqiang-server",

"server": "dns-proxy-cf"

},

{

// 使用兼容 clash 的控制面板,选择“直连”时用的 dns

"clash_mode": "direct",

"server": "dns-direct-tx"

},

{

// 使用兼容 clash 的控制面板,选择“全局”时用的 dns

"clash_mode": "global",

"server": "dns-proxy-cf"

},

{

// 自定义域名,用国内 dns

"rule_set": "site-direct",

"server": "dns-direct-tx"

},

{

// 自定义域名,通过代理使用国外 dns

"rule_set": "site-proxy",

"server": "dns-proxy-cf"

},

{

// geo 开头规则来自网上,site 表示内容是域名集。ads 表示要屏蔽 dns 的广告相关域名

"rule_set": "geosite-category-ads-all",

"server": "dns-block"

},

{

// 规则名不以 geo 开头,这是个自定义规则

// 内容是使用国内 dns 的进程名字

"rule_set": "process_name-direct",

"server": "dns-direct-tx"

},

{

// 通过代理使用国外 dns 的进程名字

"rule_set": "process_name-proxy",

"server": "dns-proxy-cf"

},

{

// 通过代理使用国外 dns 的包名

"rule_set": "package_name-proxy",

"server": "dns-proxy-cf"

},

{

// 规则名以 geo 开头,这是来自网络的规则

// 里面包含被 GFW 屏蔽的域名集,当然要通过代理使用国外 dns

"rule_set":"geosite-gfw",

"server": "dns-proxy-cf"

},

{

// 国外 AI 相关域名,通过代理使用国外 dns

"rule_set": "geosite-ai",

"server": "dns-proxy-cf"

},

{

// 中国域名和位置在中国的域名,使用国内 dns

"rule_set": [

"geosite-cn",

"geosite-geolocation-cn"

],

"server": "dns-direct-tx"

}

],

// 下面行,IP 地址改成你所在省或市的,可以在网上查找并复制一个

"client_subnet": "119.37.192.0",

"strategy": "ipv4_only",

// 以上规则之外的域名 dns 走代理

// 如果你访问国内域名较多,可以改成国内 dns,此时访问国外域名时可能会泄露国内 IP 地址

"final": "dns-proxy-cf"

},

"ntp": {

"enabled": true,

"server": "time.apple.com",

"server_port": 123,

"interval": "30m0s",

"detour": "out-direct"

},

"inbounds": [

{

"tag": "tun-in",

"type": "tun",

"interface_name": "singbox-tun",

"inet4_address": "172.19.0.1/30",

"mtu": 9000,

"stack": "mixed",

"auto_route": true,

"strict_route": true,

"sniff": true

},

{

"tag": "socks-in",

"type": "socks",

"listen": "::",

"listen_port": 5319

}

],

"outbounds": [

{

// tag 是名字,方便在其他地方引用

// outbounds 中的 tag 都以 out 开头

"tag": "out-dns",

"type": "dns"

},

{

"tag": "out-direct",

"type": "direct"

},

{

"tag": "out-block",

"type": "block"

},

{

"tag": "out-proxy",

"type": "selector",

"outbounds": [

"proxy-overtls"

],

"default": "proxy-overtls"

},

{

"type": "socks",

"tag": "proxy-overtls",

"server": "127.0.0.1",

// 本机 overtls 监听的端口,根据实际情况修改

"server_port": 765,

"version": "5",

"network": "tcp",

"udp_over_tcp": {

"enabled": false,

"version": 2

}

}

],

"route": {

"rules": [

{

"type": "logical",

"mode": "or",

"rules": [

{

"protocol": "dns"

},

{

"port": 53

}

],

"outbound": "out-dns"

},

{

// 翻墙用的服务器域名,流量走直连

// 要定义在 clash_mode 的前面

// 否则,启用 "clash_mode": "global" 即在 clash 兼容的控制面板里选择“全局”时流量会走代理

"rule_set": "site-fanqiang-server",

"outbound": "out-direct"

},

{

// 这个规则集的内容是走国内直连的 IP 地址

// 同样要定义在 clash_mode 的前面

"rule_set": "ip-direct",

"outbound": "out-direct"

},

{

// clash 兼容的控制面板,选择“直连”时,出站流量走“out-direct”

"clash_mode": "direct",

"outbound": "out-direct"

},

{

// clash 兼容的控制面板,选择“全局”时,出站流量走“out-proxy”,即走代理

"clash_mode": "global",

"outbound": "out-proxy"

},

{

// 规则集内容,出站流量走直连的域名

"rule_set": "site-direct",

"outbound": "out-direct"

},

{

// 出站流量走代理的域名

"rule_set": "site-proxy",

"outbound": "out-proxy"

},

{

// 出站流量走代理的进程名字

"rule_set": "process_name-proxy",

"outbound": "out-proxy"

},

{

// 出站流量走直连的进程名字

"rule_set": "process_name-direct",

"outbound": "out-direct"

},

{

// 出站流量走代理的包名

"rule_set": "package_name-proxy",

"outbound": "out-proxy"

},

{

// 国外 AI 相关域名,出站流量走代理

"rule_set": "geosite-ai",

"outbound": "out-proxy"

},

{

// 被 GFW 屏蔽的域名,出站流量走代理

"rule_set": "geosite-gfw",

"outbound": "out-proxy"

},

{

// 域名的地理位置不在中国,并且域名 IP 不在中国区,出站流量走代理

"type": "logical",

"mode": "and",

"rules": [

{

"rule_set": "geosite-geolocation-!cn"

},

{

"rule_set": "geoip-cn",

"invert": true

}

],

"outbound": "out-proxy"

},

{

"protocol": "quic",

"outbound": "out-block"

},

{

"inbound": "socks-in",

"outbound": "out-proxy"

},

{

// 中国域名,地理位置在中国的域名,IP 地址在中国,都直连

"rule_set": [

"geosite-cn",

"geosite-geolocation-cn",

"geoip-cn"

],

"outbound": "out-direct"

},

{

"ip_is_private": true,

"outbound": "out-direct"

}

],

"rule_set": [

{

// 规则集不以 goe 开头,这是自定义规则

"tag": "process_name-proxy",

"type": "remote",

"format": "source",

// 域名换成你自己的

"url": "https://your-domain.com/process_name-proxy.json",

"download_detour": "out-direct"

},

{

"tag": "process_name-direct",

"type": "remote",

"format": "source",

"url": "https://your-domain.com/process_name-direct.json",

"download_detour": "out-direct"

},

{

"tag": "package_name-proxy",

"type": "remote",

"format": "source",

"url": "https://your-domain.com/package_name-proxy.json",

"download_detour": "out-direct"

},

{

"tag": "site-fanqiang-server",

"type": "remote",

"format": "source",

"url": "https://your-domain.com/site-fanqiang-server.json",

"download_detour": "out-direct"

},

{

"tag": "site-proxy",

"type": "remote",

"format": "source",

"url": "https://your-domain.com/site-proxy.json",

"download_detour": "out-direct"

},

{

"tag": "site-direct",

"type": "remote",

"format": "source",

"url": "https://your-domain.com/site-direct.json",

"download_detour": "out-direct"

},

{

"tag": "ip-direct",

"type": "remote",

"format": "source",

"url": "https://your-domain.com/ip-direct.json",

"download_detour": "out-direct"

},

{

// sing-box 首次运行需能下载规则文件,github 在国内被阻

// 通过 https://ghp.ci/ 中转下载,如果此域名被墙,就需要更换

"tag": "geoip-cn",

"type": "remote",

"format": "binary",

"url": "https://ghp.ci/https://github.com/SagerNet/sing-geoip/raw/refs/heads/rule-set/geoip-cn.srs",

"update_interval": "10d",

"download_detour": "out-direct"

},

{

"tag": "geosite-geolocation-cn",

"type": "remote",

"format": "binary",

"url": "https://ghp.ci/https://github.com/SagerNet/sing-geosite/raw/refs/heads/rule-set/geosite-geolocation-cn.srs",

"update_interval": "10d",

"download_detour": "out-direct"

},

{

"tag": "geosite-geolocation-!cn",

"type": "remote",

"format": "binary",

"url": "https://ghp.ci/https://github.com/SagerNet/sing-geosite/raw/refs/heads/rule-set/geosite-geolocation-!cn.srs",

"update_interval": "10d",

"download_detour": "out-direct"

},

{

"tag": "geosite-gfw",

"type": "remote",

"format": "binary",

"url": "https://ghp.ci/https://github.com/Toperlock/sing-box-geosite/raw/refs/heads/main/rule/gfw.srs",

"update_interval": "10d",

"download_detour": "out-direct"

},

{

"tag": "geosite-cn",

"type": "remote",

"format": "binary",

"url": "https://ghp.ci/https://github.com/SagerNet/sing-geosite/raw/refs/heads/rule-set/geosite-cn.srs",

"update_interval": "10d",

"download_detour": "out-direct"

},

{

"tag": "geosite-ai",

"type": "remote",

"format": "binary",

"url": "https://ghp.ci/https://github.com/DustinWin/ruleset_geodata/raw/refs/heads/sing-box-ruleset-compatible/ai.srs",

"update_interval": "10d",

"download_detour": "out-direct"

},

{

"tag": "geosite-category-ads-all",

"type": "remote",

"format": "binary",

"url": "https://ghp.ci/https://raw.githubusercontent.com/MetaCubeX/meta-rules-dat/sing/geo/geosite/category-ads-all.srs",

"update_interval": "10d",

"download_detour": "out-direct"

}

],

// 不在上面的规则中的流量,走代理

"final": "out-proxy",

"find_process": true,

"auto_detect_interface": true

},

"experimental": {

"cache_file": {

"enabled": true,

// 规则集的缓存文件,改成实际路径

"path": "zz_/cache.db",

"store_rdrc": true

},

// 使用与 clash 兼容的控制面板

"clash_api": {

// 浏览器中打开控制面板的地址

"external_controller": "127.0.0.1:9090",

// ui 文件夹的名字

"external_ui": "ui",

// 指定 sing-box 下载控制面板的网址

"external_ui_download_url": "https://github.com/MetaCubeX/Yacd-meta/archive/gh-pages.zip",

// sing-box 下载控制面板相关文件时,出站流量走代理

"external_ui_download_detour": "out-proxy",

// 控制面板中的默认的翻墙方式是本配置文件中定义的规则

"default_mode": "rule"

}

}

}

本配置文件中自定义规则的示例

ip-direct.json

{

"version": 1,

"rules": [

{

"ip_cidr": [

"98.76.54.32",

"10.98.76.54"

]

}

]

}

package_name-proxy.json

{

"version": 1,

"rules": [

{

"package_name": [

"com.google.android.youtube",

"com.android.vending",

"org.telegram.messenger",

"org.telegram.plus",

"com.google.android.googlequicksearchbox",

"app.rvx.android.youtube",

"com.mudvod.video",

"com.fox2code.mmm",

"com.twitter.android"

]

}

]

}

process_name-direct.json

例子中是 Windows 中可执行文件的名字

{

"version": 1,

"rules": [

{

"process_name": [

"MEGAsync.exe",

"claws-mail.exe",

"WeChat.exe",

"TencentMeeting.exe"

]

}

]

}

process_name-proxy.json

{

"version": 1,

"rules": [

{

"process_name": [

"Dropbox.exe",

"DropboxUpdate.exe"

]

}

]

}

site-direct.json

{

"version": 1,

"rules": [

{

"domain_suffix": [

"icloudnative.io"

]

}

]

}

site-fanqiang-server.json

{

"version": 1,

"rules": [

{

"domain_suffix": [

"your-fanqiang-domain.com",

"edcba.com"

]

}

]

}

site-proxy.json

{

"version": 1,

"rules": [

{

"domain_suffix": [

"mega.nz"

]

}

]

}

通过控制面板查看流量走向,切换翻墙方式

按照本文配置正常运行 sing-box 后,浏览器打开 127.0.0.1:9090 就可以打开兼容 clash 的控制面板

-

Overview 概况

可查看上传、下载使用的流量

-

Conns (Connections) 连接

可查看规则集的使用情况,调试时很有用

-

Config 配置

通常用于切换翻墙模式。切换方法:

-

选择

Mode(翻墙模式): Direct, Rule, GLobal- Direct 直连

- Rule,按配置文件中定义的规则

- Global 全部走代理

-

Reload 重载

点击

Reload config file(重样载入配置文件)

-

启动 sing-box 时清空日志文件

日志level 选择 debug 时,日志文件会越来越大,有二种解决办法:

-

使用

"level": "warn" -

运行 sing-box 的脚本文件中加入清空日志的代码

指定日志文件大于 700 KB时就清空,Linux 风格的代码如下:

if [ $(stat --format=%s "zz_/box.log") -gt 716800 ]; then > zz_/box.log fi

相关内容

- 简单、高速、稳定的翻墙软件 overtls 安装、使用教程

- overtls + tun2proxy 实现全局翻墙,所有流量走代理

- overtls Android 手机翻墙上网教程

- 把 overtls、tun2proxy 设置成开机自动启动的系统服务

- overtls 搭配 sing-box 翻墙的方法

- sing-box 基础教程:sing-box 的配置方法和使用教程

- https://github.com/ShadowsocksR-Live/overtls

- https://github.com/softwaredownload/openwrt-fanqiang

2024-10-15

怎样加强上网的匿名性

即使翻墙上网了,真实的上网信息,如本机IP地址,系统语言,系统时区等等还是可能暴露

怎样检查翻墙后浏览器上网的匿名性

访问下面网站检查自己的匿名程度:

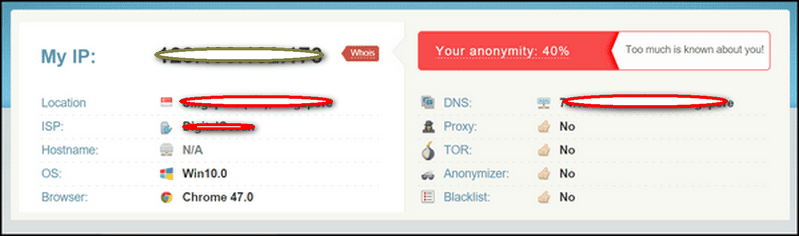

蓝灯翻墙,浏览器匿名程度测试

下图,蓝灯翻墙,Chrome浏览器,匿名程度 40%,很差:

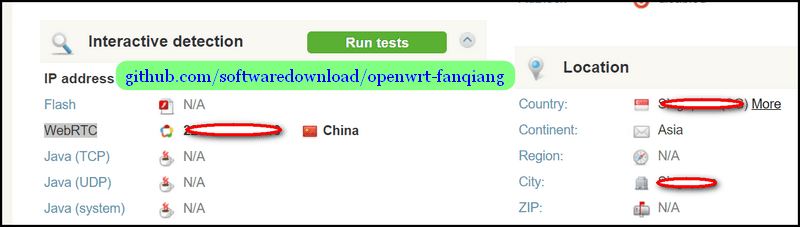

再拉下去看,WebRTC暴露了本机IP地址:

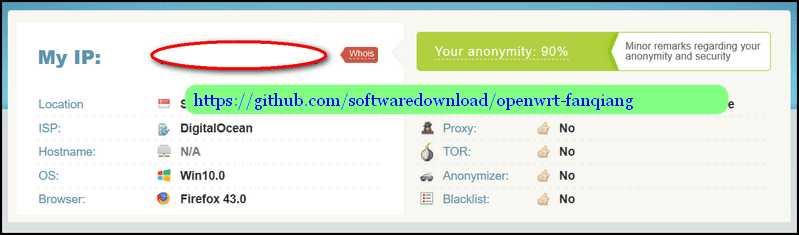

下图,蓝灯翻墙,FireFox浏览器,开启隐私设置后WeRTC已经关闭,匿名程度高达90%:

路由器刷OpenWrt,安装shadowsocks-libev翻墙,浏览器匿名程度测试

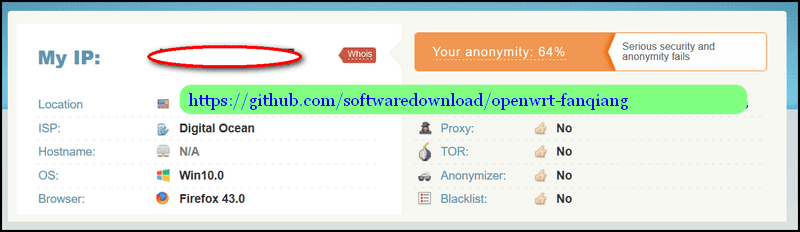

下图,FireFox浏览器,同样设置,WeRTC已经关闭,匿名程度64%:

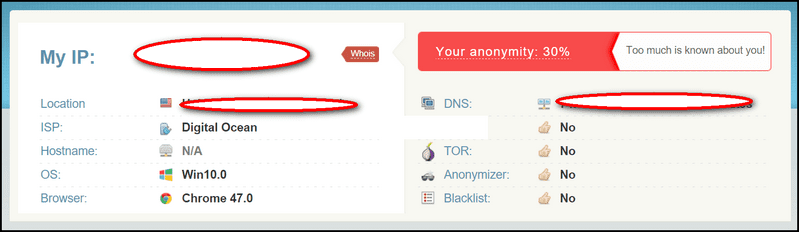

Chrome浏览器,匿名程度只有30%了:

防止浏览器 WebRTC 泄露本机IP地址

Chrome浏览器安装插件就可以了: WebRTC Leak Prevent:

安装以后,路由器刷OpenWrt,安装shadowsocks-libev翻墙,Chrome浏览器的匿名程度提升到了64%

FireFox浏览器关闭 WebRTC:

地址栏输入: about config

搜索:media.peerconnection.enabled 双击由true改为false,就可以彻底匿名了!

Opera浏览器安装插件:WebRTC Leak Prevent:

什么是WebRTC What is WebRTC:

WebRTC,名称源自网页实时通信(Web Real-Time Communication)的缩写,是一个支持网页浏览器进行实时语音对话或视频对话的技术,是谷歌2010年以6820万美元收购Global IP Solutions公司而获得的一项技术

WebRTC实现了基于网页的视频会议,标准是WHATWG 协议,目的是通过浏览器提供简单的javascript就可以达到实时通讯(Real-Time Communications (RTC))能力

WebRTC(Web Real-Time Communication)项目的最终目的主要是让Web开发者能够基于浏览器(Chrome\FireFox...)轻易快捷开发出丰富的实时多媒体应用,而无需下载安装任何插件,Web开发者也无需关注多媒体的数字信号处理过程,只需编写简单的Javascript程序即可实现,W3C等组织正在制定Javascript 标准API,目前是WebRTC 1.0版本,Draft状态;另外WebRTC还希望能够建立一个多互联网浏览器间健壮的实时通信的平台,形成开发者与浏览器厂商良好的生态环境。同时,Google也希望和致力于让WebRTC的技术成为HTML5标准之一,可见Google布局之深远

WebRTC提供了视频会议的核心技术,包括音视频的采集、编解码、网络传输、显示等功能,并且还支持跨平台:windows,linux,mac,android

相关资源:

匿名邮箱

JoeGonzales

参见 https://www.privacyguides.org/zh-hant/email/

- Proton Mail:有免费,最推荐。但想完全匿名需要通过 Tor 访问

- Mailbox.org:收费,没有免费计划

- Tuta:有免费,但为了防止垃圾邮件,在注册过一段时间后才能正常使用

灰色幽灵 When injustice becomes law, resistance becomes duty

https://www.privacytools.io/ 关于隐私方面请参考这个网站

https://www.privacytools.io/providers/email/ 这是这个网站推荐的邮件供应商列表

Yandex很早就被爆料有严重的隐私问题,如果在意自己的个人隐私,或者身份敏感,请务必避开五眼联盟(美国,加拿大,澳大利亚,新西兰,英国)以及天朝俄国这些流氓国家。

个人推荐ProtonMail,因为这个邮箱是优质的高隐私提供商中免费的提供商(我并不是贪图便宜,而是真正的匿名付款非常非常的麻烦)

Riseup邮箱也很可靠(虽然它在美国),但是注册需要推荐码

WildYak8964: 我用的是Tuta Mail ,完全匿名不需要绑定手机号或者其他邮箱,牢记你的地址和密码就行了。直接搜索 Tutanota

Proton Mail

keyang556: 關於proton,以前我非常信任,老闆來自台灣,公司開在瑞士,感覺很安全,而且官方常常支持一些人權活動例如返送中。但是,之前這個論壇多個用戶對proton表示懷疑,因為和華韋合作。另外,我是proton產品正體中文的其中一個翻譯人員,有一次我去翻紀錄,看Taiwan這條的簡體中文被翻譯成台灣地區,而且該翻譯被approve,表示有approve權限的管理員有舔共嫌疑,我對於簡體中文的內容沒有修改權限,請有能力的人去申請翻譯,看是否有機會改,proton翻譯使用crowdin(和官方版本獨立,另外自己的系統),同一條Taiwan的正體中文下面的其他人的建議有一個是中國台灣,不過沒有被approve

doublea4548: Proton Mail可以用tor登录和注册,一开始outlook也可以,但是现在好像不行了

a12345678: ProtonMail 的隐私报告显示,他们在 2020 年间收到了 3,572 宗来自瑞士执法机关的用户查询,当中 3,017 宗有提供协助

cuz:不要使用protonmail邮箱了,据说老板是台湾的,跟华为合作过,香港送中的 时候,向某党提供资料,导致送中人员被抓,这可能是protonmail没被墙的原因,所以大家还敢用protonmail邮箱吗??

约定的世界岛 *:

protonmail互发是端到端加密,相当于是用了gpg, 而泄露ip这根本不算事。你没从注册那天最好匿名工作tor+vpn,怪他?

能公开交流尽量公开交流 大部分人根本就没必要公开自己的邮箱,公开的邮箱本来只能收配垃圾/钓鱼邮件 高敏感人士别用手机操作敏感身份,公开私人邮箱和公开自己的私人电话号码一样蠢

Tor 浏览器使用方法

Tor 是 The Onion Router 的缩写,又称“洋葱网络” or “洋葱路由”。这是一款专门设计用于【隐匿上网身份】的工具

下载安装 Tor 浏览器

手动下载:https://www.torproject.org/download/

添加网桥

tor 在前置代理足够快的情况下能达到十多 Mb 的网速,使用网桥时 tor 的速度会变慢,具体情况是使用的网桥而定,obfs4 和 webtunnel 不会对速度产生明显,snowflake 的网速在几百k到一两兆不等,meek 最快不超过一兆

速度与流量被加密没关系,与入口节点带宽和国际出口带宽有关系,snowflake 是 UDP 传输,电信对 UDP 限速比较严,而联通就比较流畅。电信用 obfs4 比较快,不过网桥 ip 经常被封锁

-

打开获取网桥页面 https://bridges.torproject.org/options/

-

Click

Get bridges -

选择网桥类型

Do you need a pluggable transport? 建议选

webtunnel,"Do you need IPv6 addresses? "建议选YesTor 的所有公开节点都已被 GFW 封锁。为了解决这个问题,Tor 提供几种“可插拔式传输器”(Pluggable Transports)用于突破封锁。目前共有四种:obfs4/meek/Snowflake/WebTunnel,其中 meek 在中国大陆已经几乎无法使用,以下介绍另外三种

-

None

-

obfs4

会将上网流量伪装成随机数据流量。如果在 Tor 浏览器的“内置网桥”里选择 obfs4 网桥,在中国大陆可能也很难连上。一般需要手动添加 obfs4 网桥

-

WebTunnel

使用户的 Tor 流量看上去像普通的 HTTPS 流量。WebTunnel 网桥需要在 Tor 官网上专门获取,手动添加到浏览器中

注:Snowflake 能把用户的 Tor 流量伪装成视频通话。在 Tor 浏览器的“内置网桥”里选择 Snowflake 就行,无须更多配置

-

-

Click

Get Bridges -

新页面中

Copy All

-

-

Tor 浏览器设置

- 左侧,选择

Connection - 添加 Bridges

- 左侧,选择

用 scoop 自动下载、安装

出现错误:

Extracting tor-browser-windows-x86_64-portable-14.0.1.exe ... Could not find 'Browser'! (error 16)

(2024-10-30)

Tor Browser 搭配 sing-box

Windows 下,Tor Browser 启动快捷方式指向 firefox.exe,但是,sing-box 日志中出现的进程是 lyrebird.exe

按照 overtls + sing-box,分享一个比较完美的 sing-box 配置 的设置,Tor Browser 流量自动走代理。能不能让其他流量也走 Tor 网络?这就要用到 Tor 命令行程序

相关内容

2024-10-30

Tor 命令行 + singbox + overtls 实现匿名翻墙

下载、安装 Tor 命令行版本

建议用 scoop 自动下载、安装:

$ scoop install tor

Updating Scoop...

Scoop was updated successfully!

Installing 'tor' (0.4.8.12-14.0.1) [64bit] from 'main' bucket

Checking hash of tor-expert-bundle-windows-x86_64-14.0.1.tar.gz ... ok.

Extracting tor-expert-bundle-windows-x86_64-14.0.1.tar.gz ... done.

Running pre_install script...done.

Linking ~\scoop\apps\tor\current => ~\scoop\apps\tor\0.4.8.12-14.0.1

Creating shim for 'tor'.

Creating shim for 'tor-gencert'.

Persisting data

Persisting torrc

'tor' (0.4.8.12-14.0.1) was installed successfully!

Notes

-----

You will need to configure Tor before using, as it does not come pre-configured.

See https://tb-manual.torproject.org/ for details

sing-box 增加 Tor 相关设置

在 overtls + sing-box,分享一个比较完美的 sing-box 配置 一文的配置基础上,在 singbox 的 "outbounds" 中增加如下配置:

{

"tag": "out-tor",

"type": "selector",

"outbounds": ["proxy-tor"],

"default": "proxy-tor"

},

{

"type": "socks",

"tag": "proxy-tor",

"server": "127.0.0.1",

// 9050 是 Tor 监听的端口

"server_port": 9050,

"network": "tcp",

"udp_over_tcp": {

"enabled": false

}

}

out-tor 使用举例:

{

"clash_mode": "global",

"outbound": "out-tor"

},

Tor 命令行配置文件 torrc 增加设置

如果 Tor 命令行程序的安装目录是 ~\scoop\apps\tor\current,那么配置文件就是:

~\scoop\apps\tor\current\torrc

在 torrc 中添加:

UseBridges 0

Socks5Proxy 127.0.0.1:765

-

UseBridges 0

我们通过 overtls 连接到 Tor 网络,因此不需要用到网桥

-

Socks5Proxy 127.0.0.1:765

765 是 overtls 监听的端口,请改为你的翻墙软件的本地 SOCKS5 代理端口。作用是告诉 Tor 客户端,无法直接连接 Tor 网络,请 Tor 客户端通过本机 overtls 监听的 765 端口(翻墙软件)翻墙,翻出去之后再连接Tor网络

现在我们使用 overtls 作为 Tor 的前置代理(Tor over VPN),这时如果 ISP 监控流量,看到的是在访问一个网站,而【看不到】Tor 流量。在这种情况下,“流量关联分析”的【难度】将提高 N 个数量级

运行方法

-

运行 overtls

-

运行 tor

可命令行执行

tor命令行显示的日志主要如下:

-

读取配置文件

Oct 30 18:43:34.595 [notice] Read configuration file ~\scoop\apps\tor\current\torrc

-

Tor 监听在 9050 端口

Oct 30 18:43:34.611 [notice] Opening Socks listener on 127.0.0.1:9050 Oct 30 18:43:34.611 [notice] Opened Socks listener connection (ready) on 127.0.0.1:9050

-

开始连接代理服务器

Oct 30 18:43:35.000 [notice] Bootstrapped 0% (starting): Starting

-

完成连接代理服务器

Oct 30 18:43:42.000 [notice] Bootstrapped 100% (done): Done

完整的 Tor 命令行程序启动日志:

$ tor Nov 01 17:01:10.290 [notice] Tor 0.4.8.13 (git-e153e72c01315f86) running on Windows 8 [or later] with Libevent 2.1.12-stable, OpenSSL 3.0.15, Zlib 1.3.1, Liblzma N/A, Libzstd N/A and Unknown N/A as libc. Nov 01 17:01:10.290 [notice] Tor can't help you if you use it wrong! Learn how to be safe at https://support.torproject.org/faq/staying-anonymous/ Nov 01 17:01:10.321 [notice] Read configuration file "scoop\apps\tor\current\torrc". Nov 01 17:01:10.321 [notice] Opening Socks listener on 127.0.0.1:9050 Nov 01 17:01:10.321 [notice] Opened Socks listener connection (ready) on 127.0.0.1:9050 Nov 01 17:01:10.000 [notice] Parsing GEOIP IPv4 file scoop\apps\tor\current\data\geoip. Nov 01 17:01:10.000 [notice] Parsing GEOIP IPv6 file scoop\apps\tor\current\data\geoip6. Nov 01 17:01:11.000 [notice] Bootstrapped 0% (starting): Starting Nov 01 17:01:13.000 [notice] Starting with guard context "default" Nov 01 17:01:14.000 [notice] Bootstrapped 3% (conn_proxy): Connecting to proxy Nov 01 17:01:14.000 [notice] Bootstrapped 4% (conn_done_proxy): Connected to proxy Nov 01 17:01:14.000 [notice] Bootstrapped 10% (conn_done): Connected to a relay Nov 01 17:01:16.000 [notice] Bootstrapped 14% (handshake): Handshaking with a relay Nov 01 17:01:16.000 [notice] Bootstrapped 15% (handshake_done): Handshake with a relay done Nov 01 17:01:16.000 [notice] Bootstrapped 75% (enough_dirinfo): Loaded enough directory info to build circuits Nov 01 17:01:16.000 [notice] Bootstrapped 90% (ap_handshake_done): Handshake finished with a relay to build circuits Nov 01 17:01:16.000 [notice] Bootstrapped 95% (circuit_create): Establishing a Tor circuit Nov 01 17:01:18.000 [notice] Bootstrapped 100% (done): Done -

-

运行 sing-box

匿名上网原理解释

sing-box 接管了系统所有流量,出站规则设置为 out-tor 的流量都转发到 Tor 监听的本地端口 9050,而 Tor 又通过 overtls 监听的本地端口连接到 Tor 网络

如何避免“陷阱节点”/“蜜罐节点

修改 Tor 的配置文件,规避这些不安全国家的节点

至少需要屏蔽“大陆、香港、澳门”这三个节点

torrc 文件末尾,加入下面这行(ExcludeNodes 表示排除这些国家/地区的节点,StrictNodes 表示强制执行):

ExcludeNodes {cn},{hk},{mo},{sg},{th},{pk},{by},{ru},{ir},{vn},{ph},{my},{cu} StrictNodes 1

cn中国、hk香港、mo澳门、sg新加坡、th泰国、pk巴基斯坦、by白俄罗斯、ru俄罗斯、ir伊朗、vn越南、ph菲律宾、my马来西亚、cu古巴

如果不设置 StrictNodes 1,Tor 客户端首先也会规避 ExcludeNodes 列出的这些国家。但如果 Tor 客户端找不到可用的线路,就会去尝试位于排除列表中的节点

如果设置了 StrictNodes 1,即使 Tor 客户端找不到可用的线路,也不会去尝试这些国家的节点

torrc 设置 Tor 出口节点国家为主要发达国家

- EntryNodes 限定只使用某些国家的节点作为【入口节点】

- ExitNodes 限定只使用某些国家的节点作为【出口节点】

Tor 出口节点国家设置为美、加等主要发达国家:

ExitNodes {us},{ca},{gb},{au},{nz},{de},{fr},{nl} StrictNodes 1

上面的国家代码分别代表:美、加、英、澳、新西兰、德、法、荷兰

重启 tor 生效

Tor 官方提示:我可以选择出口节点的所在地吗?强烈不推荐自行修改 Tor 线路。 让 Tor 选择路由会给你带来最高的安全性,修改中继节点可能会破坏你的匿名性。 如果你只想访问只在某些国家或地区提供的服务,你可能更应该去使用 VPN 而不是 Tor。 请注意,VPN 和 Tor 在隐私属性上是有区别的,但是 VPN 可以解决一些区域限制问题

Windows 平台完整的 torrc 文件

DataDirectory "C:\\Users\\<your-name>\\scoop\\apps\\tor\\current\\data"

GeoIPFile "C:\\Users\\<your-name>\\scoop\\apps\\tor\\current\\data\\geoip"

GeoIPv6File "C:\\Users\\<your-name>\\scoop\\apps\\tor\\current\\data\\geoip6"

UseBridges 0

Socks5Proxy 127.0.0.1:765

ExcludeNodes {cn},{hk},{mo},{sg},{th},{pk},{by},{ru},{ir},{vn},{ph},{my},{cu} StrictNodes 1

ExitNodes {us},{ca},{gb},{au},{nz},{de},{fr},{nl} StrictNodes 1

测试是否已经连上 Tor 网络

-

访问 https://check.torproject.org/

如果你的浏览器已经在使用 Tor 的线路,页面会出现一个【绿色】洋葱头,以及一行绿色的英文提示

Congratulations. This browser is configured to use Tor页面还显示了出口节点的 IP 地址,如:Your IP address appears to be:

204.203.202.201 -

访问 https://www.iplocation.net/ip-lookup ,查看 IP 地址和所属地区

-

测试命令行流量是否走 Tor 网络

curl ipinfo.io连上 Tor 网络后显示的信息类似下面:

{ "ip": "109.70.69.68", "hostname": "tor-exit.appliedprivacy.net", "city": "Vienna", "region": "Vienna", "country": "AT", "loc": "48.2085,16.3721", "org": "AS208323 Foundation for Applied Privacy", "postal": "1010", "timezone": "Europe/Vienna" }注:有时 ipinfo.io 会拒绝访问,这时可用:

wget -q -O - ipinfo.io/ip # 只显示 IP 地址 curl icanhazip.com curl api.ipify.org curl ipecho.net/plain

Windows 设置 Tor 为系统服务(暂未成功)

以管理员身份执行命令:

# 创建服务

tor.exe --service install

# 启动服务

tor.exe --service start

# 停止服务

tor.exe --service stop

# To remove the service:

tor.exe --service stop

tor.exe --service remove

# By default, the Tor service listens on port 9050, which can be checked by the command:

netstat -aon | findstr ":9050"

我在创建 tor 服务时遇到:

Running on a Post-Win2K OS, so we'll assume that the LocalService account exists

Done with CreateService

Service installed successfully

StartService() failed : Access is denied

一个命令在 Windows terminal 运行 Tor 和 singbox

把 tor 可执行文件的快捷方式 tor 加入 PATH 环境变量中

把运行 sing-box 的脚本文件的快捷方式 singbox 加入 PATH

创建一个 bash 脚本文件 torsb,内容如下:

#!/bin/bash

wt -w 0 new-tab bash -c tor

wt -w 0 new-tab bash -c singbox

运行 torsb 会在 Windows terminal 的两个 tab 中分别运行 tor 和 sing-box

另外,在 Windows Terminal 的 Settings 中:

When Terminal starts 设置为 Open windows from a previous session。关闭 Terminal 时保持 Tor 和 sing-box 的运行窗口,下次打开 Terminal 时会自动恢复

Tor 浏览器集成的 tor 命令行程序测试

安装 Tor 浏览器

\Tor Browser\Browser\TorBrowser\Tor\tor.exe就是个命令行程序\Tor Browser\Browser\TorBrowser\Data\Tor\torrc是命令行程序配置文件

运行 Tor 命令行程序后,启动 Tor 浏览器(不连接 Tor), 浏览器无法访问任何网页

配置文件中增加 Socks5Proxy 127.0.0.1:765后:

- 双击 tor.exe 后无法连接到 Tor 网络,启动 scoop 安装版 tor 并连上 Tor 网络后再试就可以了

- 运行 Tor 浏览器并连上 Tor 网络后,其他浏览器并不能连上 Tor 网络

官方 Tor 命令行程序不适合新手

我下载了 官方 Tor 命令行程序 Windows 版,发现目录结构比 scoop 安装版简单,需要自己手动配置。我尝试复制 scoop 安装版的 torrc 文件到其相应目录,再运行 tor.exe 还是不行。暂时放弃使用它

相关文章

- 官方 Tor 命令行程序下载

- Tor 浏览器使用方法

- Tor 命令行版本(不含浏览器捆绑)的使用指南,兼Tor技术简介

- 如何优雅地用 Tor

- 编程随想:“如何翻墙”系列:关于 Tor 的常见问题解答

- 国家地区代码 wikipedia

- How to configure Tor as service on windows?

- How to install and run the Tor service in windows

- 使用 Tor 隐匿命令行请求

- sing-box - outbound: tor

- Tor linux man page

2024-10-30

Cromite - 基于 Ungoogled-chromium,增强隐私性,集成 Ad block 的浏览器

Tor 浏览器虽好,但是也有些小问题:

- 如果作为日常浏览器,因为没有集成去广告插件,带来不便。官方不推荐自己安装插件

- Tor 浏览器集成了 tor 命令行版本,我暂时不知如何使用 tor 命令行程序配合 sing-box

可以 考虑使用 Cromite,基于 Bromite,增强了隐私保护,并集成了 Ad blocking。就用它,不再安装其他插件

下载 Cromite

Cromite release 页面下载相应的压缩包

Windows 平台下载的是 chrome-win.zip

运行:双击 chrome-win\chrome.exe

创建快捷方式

-

右击 chrome.exe,

Create shortcut -

快捷方式文件名改为

Cromite -

右击

cromite,选择Properties -

选择

Shortcut-

TargetC:\path-to\chrome-win\chrome.exe --user-data-dir="C:\Users<your-name>\AppData\Local\Cromite\User Data"

-

Start inC:\path-to\chrome-win

-

-

把快捷方式移入目录

C:\Users<your-name>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

Enable network process sandbox in windows(Windows 平台开启沙盒功能)

沙盒的目标是提供关于代码片段最终能做什么或不能做什么的硬性保证,无论其输入是什么

沙盒利用操作系统提供的安全性,允许代码执行,但不能对计算机进行持久更改或访问机密信息。沙盒提供的架构和具体保证依赖于操作系统

cd <path-to\chrome-win>

icacls . /grant "*S-1-15-2-2:(OI)(CI)(RX)"

显示:

processed file: .

Successfully processed 1 files; Failed processing 0 files

检查 sandbox 是否已经启用:

- 浏览器地址栏输入

chrome://sandbox/ - 页面显示

Sandbox status- 检查 Sandbox 列

Network Service|Not Sandboxed表示没有启用 sandboxNetwork Service|Network表示已经启用 sandbox

- 检查 Sandbox 列

Enable AppContainer for renderer process in windows

you can activate (highly recommended) the 'RendererAppContainer' flag from the command line with (加到快捷方式属性的 Target 后面)

--enable-features=RendererAppContainer

测试 Crome 集成的去广告功能

打开 Crome Settings,选择左侧的 Adblock,开启:

Enable Adblock PlusEnable anti-circumvention and snippets

访问 https://youtube.com 。默认会在视频播放前来一段广告,如果没有广告,说明起浏览器集成的 Ad blocking 起作用了

观看 YT 视频有时需要登录,有时不需要,和 Tor 的出口节点 IP 地址所在地区有关

可在 Settings 中选择过滤规则

退出时清除相关数据

- chrome://settings/clearBrowserData

At Close设置清除所有数据

存在问题

- 每次使用 Google 搜索引擎都需要验证非机器人

- https://openai.com 轮回 verify you are human。Ungoogle-chromium 可以

2024-11-01

配置浏览器使用 DNS over HTTPS (DoH) 进行安全 DNS

什么是 DNS over HTTPS

域名安全协议有如DNSSEC,DNSCrypt,DNS over TLS,DNS over HTTPS,而 DNS over HTTPS 最被看好

DNS over HTTPS 简称为 DoH 是基于 HTTPS 隧道之上的域名协议。HTTPS 流量特征目前无法识别,那么 DoH 也就无法识别,白脸不知道你是在浏览 https 网站还是在进行 DNS 查询,所以很安全

DoH 协议栈示意

--------

DoH

--------

HTTP

--------

TLS

--------

TCP

--------

IP

--------

DNS over HTTPS 缺点

相比DNS over TLS (DoT),DoH 多了一层封装,所以性能会比 DoT 略差,如果使用国内的DoH服务,这个性能损失是可以忽略的

为什么推荐使用 DNS over HTTPS

-

基于 HTTPS 之上,十分安全。白脸不知道你在进行域名查询

-

基于 HTTPS 之上,可以无缝支持 Proxy

-

可以充分利用 HTTP 2.0 的特性

-

浏览器积极支持

Firefox 从 63.0 beta 开始正式支持 DoH

本教程使用 DoH 的环境

-

路由器配置好了 shadowsocks 翻墙服务

- shadowsocks-libev 客户端 ss-redir 提供流量翻墙

- dnsmasq 分配 dns 查询

- shadowsocks-libev 客户端 ss-tunnel 转发 DNS 查询到 shadowsocks 服务端

-

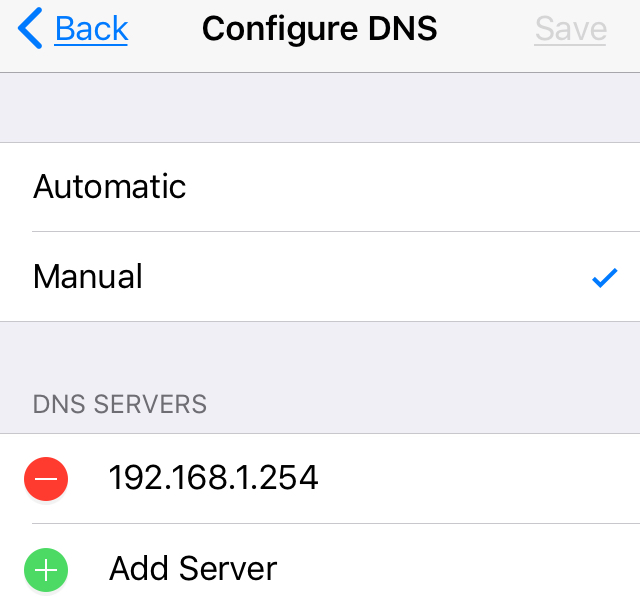

电脑或其他设备的网络连接属性中,网关和DNS设为路由器地址

此时所有连上路由器的设备都可以自动翻墙

浏览器设置为使用国内DoH服务端进行DNS解析,也就是浏览器直接进行DNS查询,不通过路由器 dnsmasq 和 ss-tunnel 进行转发了

这样做的好处是减轻了路由器的负担,并且DNS查询的速度可能比转发到 shadowsocks 服务端更快

如果只有浏览器需要用到翻墙服务,那么所有浏览器都配置 DoH,就可以把路由器里的 dnsmasq 和 ss-tunnel 停掉,同时网络连接属性中的 DNS 没有必要设为路由器地址了

浏览器使用DNS over HTTPS (DoH)的准备工作

我们要使用国内的 DoH 服务端,需要先把 DoH服务端的域名和 IP 地址加入到路由器的相应配置中

- DoH 服务端域名加入到路由器 dnsmasq 国内网站名单中

- DoH 服务端IP地址加入到路由器防火墙的忽略列表中

如果你按照 OpenWrt 路由器 shadowsocks自动翻墙、科学上网教程

https://github.com/softwaredownload/openwrt-fanqiang

配置了路由器自动翻墙,那么就很简单了,步骤如下:

-

把项目 clone 到本地,假定是 C 盘根目录

git clone https://github.com/softwaredownload/openwrt-fanqiang.git -

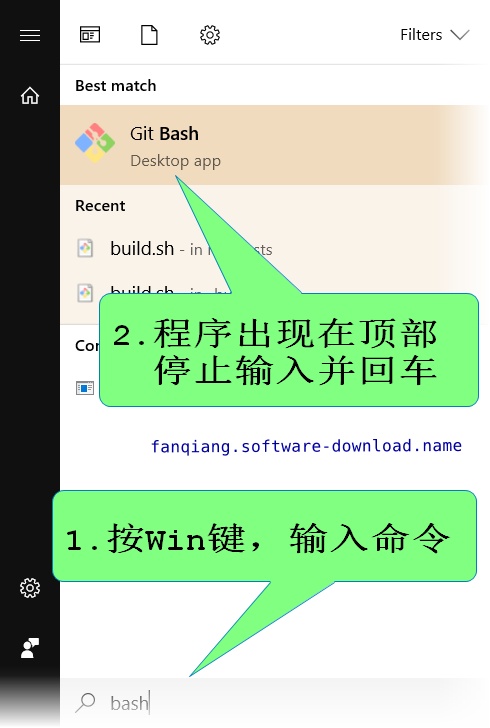

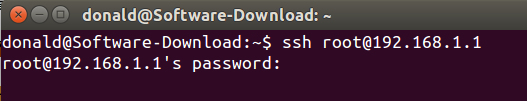

把相关文件复制到路由器,假设你使用的是 Git Bash for Windows

cd /C/openwrt-fanqiang scp openwrt/default/etc/dnsmasq.d/custom.china.conf root@192.168.1.1:/etc/dnsmasq.d/custom.china.conf 是自定义的在国内进行 dns 的域名,已经把我们要用到的 DoH 服务端域名加入其中了

scp openwrt/default/etc/shadowsocks-libev/ip_custom.txt root@192.168.1.1:/etc/shadowsocks-libev/ip_custom.txt 是自定义的防火墙规则中需要忽略的IP,已经包含了 DoH 服务端的 IP 地址

我们把数据从防火墙设置脚本中分离了出来,改动数据不需要去动脚本文件,十分方便

需要注意的是,ip_custom.txt 等数据文件不能使用 Windows 记事本编辑,可以使用第三方编辑器如 Sublime Text,并把换行方式设置为 Linux 格式

-

登录路由器,执行命令使用新数据生效

ssh root@192.168.1.1 kige@openwrt:~# /etc/init.d/dnsmasq restart kige@openwrt:~# /etc/init.d/shadowsocks restart

FireFox 配置使用 DNS over HTTPS (DoH)

-

下载 FireFox

Firefox 自从 63.0 版本开始,提供了十分简单的的 DoH 配置界面

如果你使用的是 63.0 以前的版本,先卸载它

FireFox配置DoH方法参考这个教程

-

DNS Over HTTPS 国内服务商

- https://doh.rixcloud.dev/dns-query 不支持EDNS-Client-Subnet 2020-10-02 测试可用

https://www.nextrt.com/s/dns2020-10-02 测试不可用https://rubyfish.cn/2020-10-02 测试不可用https://i.233py.com/dns-query2020-10-02 测试不可用https://dns.233py.com/dns-query2020-10-02 测试不可用

-

DNS Over HTTPS 国外服务商

- https://dns.containerpi.com/dns-query

- https://doh.dns.sb/dns-query

- https://public.dns.iij.jp/dns-query

- https://doh-jp.blahdns.com/dns-query

-

测试浏览器 DoH 是否起作用

如果 Using DNS over HTTPS (DoH) 一栏是 Yes,说明浏览器 DoH 开启了

另外的方法,打开一些外网,如 https://youtube.com https://flickr.com

FireFox地址栏输入

about:networking#dns查看有哪些域名是通过 DoH 服务解析的TRR = Trusted Recursive Resolver,结果中 TRR 列为 true 表示域名是通过 DoH 解析的

也可以路由器关闭 dnsmasq再测试:

kige@openwrt:~# /etc/init.d/dnsmasq stop这时别的浏览器没有配置过DoH,又无法通过路由器解析域名,自然打开 youtube.com,只有FireFox还是畅行国内外无阻

目前用的是红鱼DNS,可能是技术原因,有的网站可能无法解析,切换到未用 DoH 的浏览器就正常了

相关资源:

- https://github.com/softwaredownload/openwrt-fanqiang/tree/master/openwrt/default/etc/dnsmasq.d

- https://github.com/softwaredownload/openwrt-fanqiang/tree/master/openwrt/default/etc/shadowsocks-libev

- https://www.rubyfish.cn/dns/config-firefox/

- https://fanqiang.software-download.name/

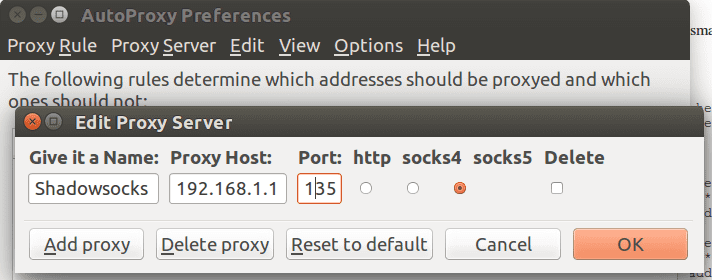

利用lantern 蓝灯实现浏览器自动翻墙教程

蓝灯运用了多种技术,通过自有服务器或者运行lantern的用户转发流量实现浏览器全自动翻墙

latern蓝灯和 OpenWrt shadowsocks翻墙的区别

- 蓝灯主要是浏览器自动翻墙

- 路由器OpenWrt shadowsocks翻墙方案 是所有接入的设备都自动翻墙,可定制性更高

为什么选择 lantern 蓝灯翻墙

有很多的翻墙软件,有闭源的,也有开源的,我们优先选择开源软件。闭源软件缺少外界监督,不能保证没有问题

蓝灯就是优秀的开源翻墙软件。今天是2016-01-10,在Github上已经 6516 Star, 2228 Fork,开发很活跃

下载 lantern蓝灯翻墙软件

Github下载: https://github.com/getlantern/lantern

主页下载: https://getlantern.org/

蓝灯翻墙软件安装和设置

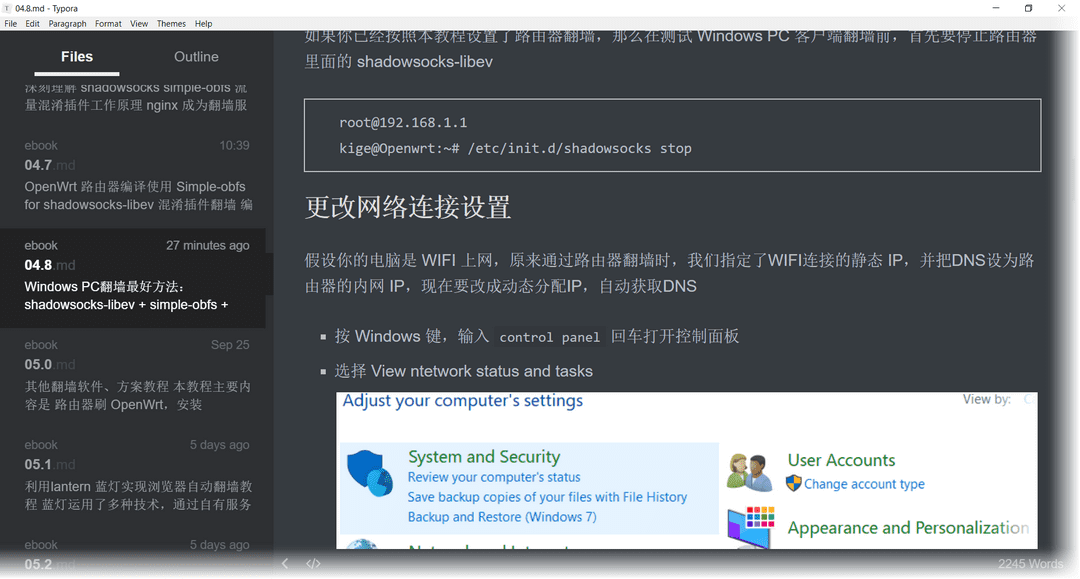

-

停止路由器的shadowsocks翻墙 登录OpenWrt路由器,运行命令: /etc/init.d/shadowsocks stop 如果你是按照 https://github.com/softwaredownload/openwrt-fanqiang 设置的翻墙,那么还得检查一下 /etc/init.d/shadowsocks 里的start, stop函数是否正确。2016-01-10前这两个函数有bug,导致执行stop后上网不正常

-

打开 Chrome浏览器

-

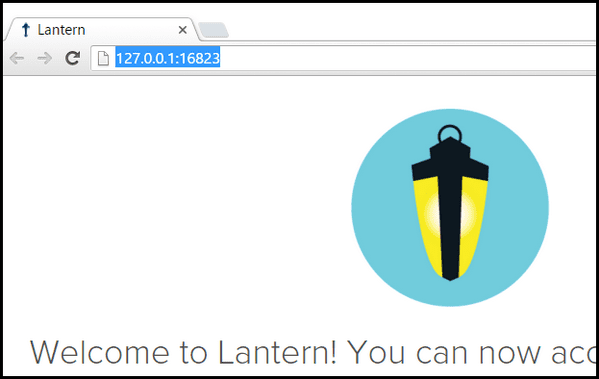

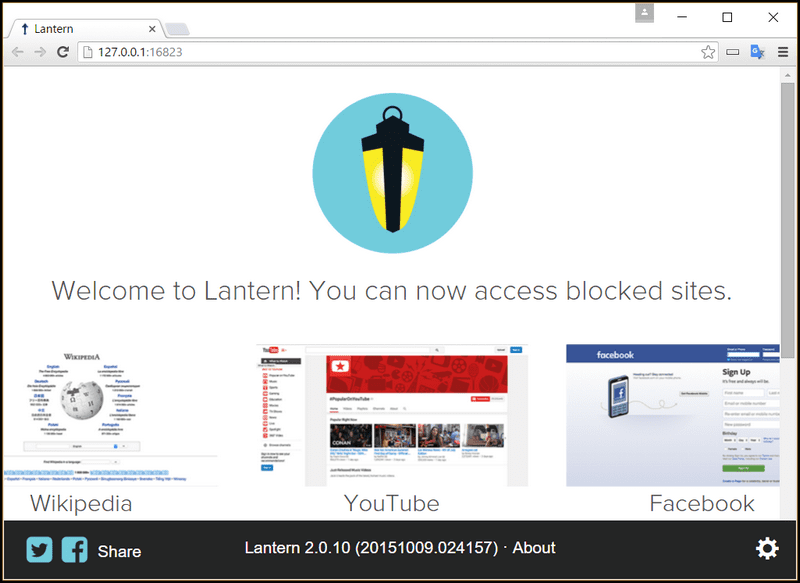

安装或运行lantern蓝灯,会自动在Chrome里打开新的页面,地址栏显示了翻墙转发的地址和端口,比如

http://127.0.0.1:16823/

-

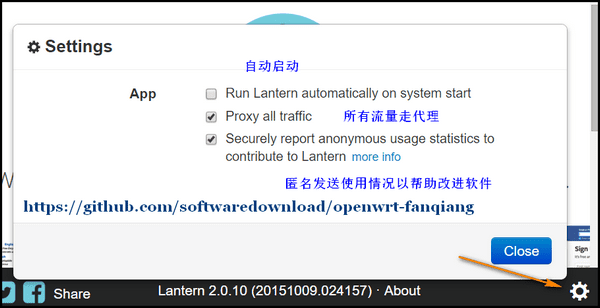

点击打开页面的右下角的齿轮图标设置lantern翻墙配置:

-

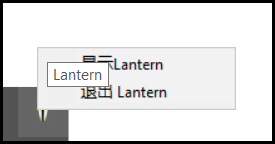

右键点击电脑右下角托盘图标退出lantern(Windows 为例)

如果一切正常,一运行蓝灯,就可以点击蓝灯新打开的页面上的 YouTube 图标看视频了,非常方便

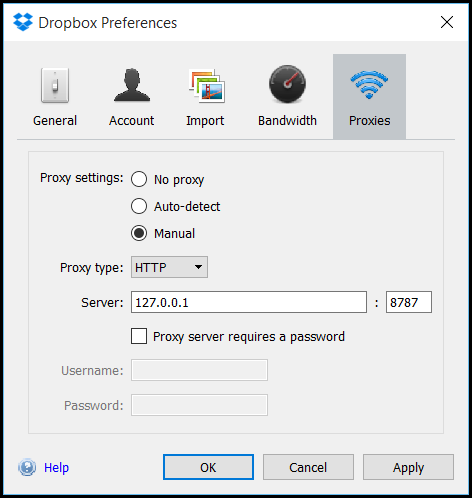

配置网络软件走 Lantern 翻墙代理:

蓝灯默认会在 127.0.0.1 上开启一个 HTTP 代理,端口号是 8787 在网络软件的代理界面上设置 HTTP 代理:

地址: 127.0.0.1

端口号: 8787

(注:“127.0.0.1”表示“本机地址”)

于是,开启Lantern, Dropbox就可以正常使用了:

lantern蓝灯翻墙软件配置文件研究

进入lantern蓝灯翻墙软件安装目录:

Windows下进入lantern安装目录:

按Windows键,输入 %appdata%

然后就可以进入 Lantern 安装目录

Mac 下进入lantern安装目录:

/Users/name/Library/Application Support/Lantern

配置文件:Lantern/lantern-2.0.10.yaml:

2.0.10是版本号,随不同版本而变化

log 文件,可以了解翻墙详细过程:

Lantern/logs/lantern.log

...

geolookup.go:161 Successfully looked up IP '1.0.9.8' and country 'CN'

...

Lantern配置文件中的流量转发服务器IP地址:

Lantern/lantern-2.0.10.yaml 中找到类似如下内容,替换成其他服务器,把文件设为只读,就可以更换服务器:

fallback-1.0.9.8:

addr: 1.0.9.8:443

pipelined: false

cert: "-----BEGIN CERTIFICATE-----\n...\n-----END

CERTIFICATE-----\n"

authtoken: B... https://github.com/softwaredownload/openwrt-fanqiang ...C

Ubuntu下自己编译lantern翻墙软件:

先准备好Go语言开发环境,假设Go程序的源码在 ~/golib/src 目录下

sudo apt-get update

sudo apt-get install -y git curl libappindicator3-dev build-essential libgtk-3-dev

# Use the Go compiler to build the lantern binary

cd ~/golib/src

git clone https://github.com/getlantern/lantern.git

cd lantern

source setenv.bash

go build -o lantern github.com/getlantern/flashlight

# Use curl to test that the proxy is working fine:

curl -x 127.0.0.1:8787 https://www.google.com/humans.txt

# This line will run Lantern without opening the browser window:

./lantern -headless

相关资源:

- https://github.com/getlantern/lantern

- https://getlantern.org

- https://fanqiang.software-download.name/

OpenWrt + shadowsocks-libev 实现路由器自动翻墙

相信经过前面的教程,大家对OpenWrt和Linux Ubuntu有一定的熟悉了。如果还不熟悉Ubuntu,就安装Ubuntu,实际使用一个月

前面的文章都是技术准备,有基础的读者可以略过。在本章中,我们要OpenWrt路由器安装 shadowsocks-libev来实践翻墙

最简单的路由器刷OpenWrt翻墙方案:

在线阅读OpenWrt路由器翻墙、科学上网器教程:

- https://fanqiang.software-download.name

- https://github.com/softwaredownload/openwrt-fanqiang/blob/master/SUMMARY.md

什么是shadowsocks-libev翻墙软件

shadowsocks-libev 是一个 shadowsocks 协议的轻量级实现,是 shadowsocks-android, shadowsocks-ios 以及 shadowsocks-openwrt 的上游项目。其具有以下特点:

- 体积小巧。静态编译并打包后只有 100 KB

- 高并发。基于 libev 实现的异步 I/O,以及基于线程池的异步 DNS,同时连接数可上万

- 低资源占用。几乎不占用 CPU 资源,服务器端内存占用一般在 3MB 左右

- 跨平台。适用于所有常见硬件平台,已测试通过的包括 x86,ARM 和 MIPS。也适用于大部分 POSIX 的操作系统或平台,包括 Linux,OS X 和 Cygwin 等

- 协议及配置兼容。完全兼容 shadowsocks 协议,且兼容标准实现中的 JSON 风格配置文件,可与任意实现的 shadowsocks 客户端或服务端搭配使用

shadowsocks-libev 包括服务端和客户端两部分,一共三个模块

- ss-server:服务器端,部署在远程服务器,提供 shadowsocks 服务

- ss-local:客户端,提供本地 socks5 协议代理

- ss-redir:客户端,提供本地透明代理,需要与 iptables NAT 表配合使用

- ss-tunnel: 客户端,本地端口转发

相关资源:

翻墙软件Shadowsocks-libev服务端设置

要利用 shadowsocks-libev翻墙,首先要有一台国外的服务器安装并运行shadowsocks 服务端。如果还没有服务器,可以到业界著名的 Digital Ocean 购买一台SSD虚拟服务器VPS,全SSD硬盘,速度极快

Ubuntu安装 shadowsocks-libev服务端

for Debian 9("Stretch"), unstable, Ubuntu 16.10 and later derivatives:

sudo apt-get update

sudo apt-get install shadowsocks-libev

for other versions:

#Add GPG public key:

wget -O- http://shadowsocks.org/debian/1D27208A.gpg | sudo apt-key add -

# Ubuntu 14.04 or above

sudo add-apt-repository "deb http://shadowsocks.org/ubuntu trusty main"

# Debian Wheezy, Ubuntu 12.04 or any distribution with libssl > 1.0.1

sudo add-apt-repository "deb http://shadowsocks.org/debian wheezy main"

sudo apt-get update

sudo apt-get install shadowsocks-libev

Ubuntu 16.10上确认shadows-libev已经运行:

sudo systemctl status shadowsocks-libev

上述命令的效果:

- 安装ss-local ss-redir ss-server ss-tunnel...到 /usr/bin

- 启动文件 /etc/init.d/shadowsocks-libev

- 配置文件 /etc/shadowsocks-libev/config.json (旧版是/etc/shadowsocks/config.json)

- 一些默认启动配置 /etc/default/shadowsocks-libev (旧版是/etc/default/shadowsocks)

编辑shadowsocks-libev配置文件

sudo vi /etc/shadowsocks-libev/config.json

改成类似如下:

{

"server":["[::0]","0.0.0.0"],

"server_port":1098,

"password":"killgfw",

"method":"chacha20-ietf-poly1305",

"ipv6_first":true,

"dns_ipv6":true,

"fast_open":true,

"timeout":600

}

简要解释如下:

-

"server":["[::0]","0.0.0.0"]

监听本机IPv6和IPv4地址

-

"server_port":1098

shadowsocks-libev 服务端 ss-server 监听的端口

-

"password":"killgfw"

shadowsocks-libev客户端加密通信的密码,有以下几个要求:

- shadowsocks服务端和客户端密码必须一致

- 密码长度不少于6位

-

"method":"chacha20-ietf-poly1305"

加密算法,详见 Shodowsocks不同加密算法的区别

-

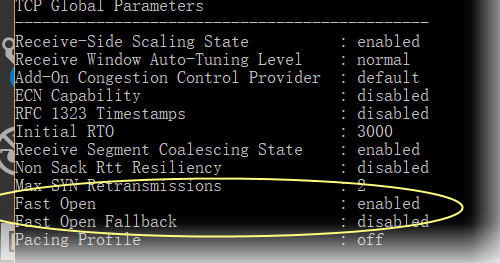

"fast_open":true

一种加速数据传送的优化,必须要设置好才能启用这个选项。如果没有设置过,值先改成 false

防火墙 ufw 设置

ufw 是Ubuntu设置防火墙的工具,查看 ufw 是否已经启用:

sudo systemctl status ufw

在 Digital Ocean 创建 VPS 后,默认没有启用 ufw,可以这样启用:

sudo ufw enable

启用了ufw以后,那么要用如下命令开放server_port,注意把下面的1098换成你的实际端口:

sudo ufw allow 1098

查看 ufw 状态

sudo ufw status

查看 ss-server 监听的端口:

netstat -lnp

你可以给 ss-server 启动参数加上或去掉 -u 运行 netstat 命令看看区别

给 shadowsocks-libev 创建 ufw profile

我们也可以换一种方式开放 1098 端口 给 shadowsocks-libev 服务端 ss-server

$ cd /etc/ufw/applications.d/

$ sudo vi shadowsocks

# add lines

[shadowsocks-libev]

title=shadowsocks-libev

description=shadowsocks-libev server

ports=1098/udp|1098/tcp

然后我们可以这样给shadowsocks-libev添加防火墙规则:

$ sudo ufw allow shadowsocks-libev

Rule added

Rule added (v6)

$ sudo ufw status verbose | grep 1098

1098/udp (shadowsocks-libev) ALLOW IN Anywhere

1098/tcp (shadowsocks-libev) ALLOW IN Anywhere

1098/udp (shadowsocks-libev (v6)) ALLOW IN Anywhere (v6)

1098/tcp (shadowsocks-libev (v6)) ALLOW IN Anywhere (v6)

更加清楚地显示了谁监听在什么端口

如果前面已经运行了 sudo ufw allow 1098 可以这样删除重复规则:

sudo ufw delete allow 1098

再用 netstat 命令查看一下 shadowsocks-libev 监听的端口:

$ sudo netstat -lnp | grep ss-server

tcp 0 0 0.0.0.0:1098 0.0.0.0:* LISTEN 2414/ss-server

tcp6 0 0 :::1098 :::* LISTEN 2414/ss-server

udp 0 0 0.0.0.0:1098 0.0.0.0:* 2414/ss-server

udp6 0 0 :::1098 :::* 2414/ss-server

控制shadowsocks-libev的方法

在Ubuntu 16.10上安装shadows-libev后,默认已经随机启动了

sudo service shadowsocks-libev restart